本ブログは、Celebrating ten years of the Microsoft Bug Bounty program and more than $60M awarded の抄訳版です。最新の情報は原文を参照してください。

マイクロソフトのバグ報奨金プログラムは、お客様をセキュリティの脅威から守るための積極的な戦略の重要な一部であり、今年で 10 周年を迎えます。2013 年の開始以来、マイクロソフトは 70 カ国の数千人のセキュリティ研究者に 6,000 万ドル以上を授与してきました。これらの研究者は、協調的な脆弱性の公開 (Coordinated Vulnerability Disclosure – CVD) のもとで脆弱性を発見し報告しており、マイクロソフトが絶えず進化するセキュリティ脅威の状況や新たなテクノロジーに対応するための一助となっています。

本ブログでは、過去 10 年間のバグ報奨金プログラムから学んだマイルストーンと教訓を振り返り、今後のチャンスと課題を探ります。また、このプログラムに参加し、マイクロソフトの製品とサービスのセキュリティ強化に貢献してくださったすべてのセキュリティ研究者の皆様に、心より感謝申し上げます。皆さんの創造性と協力なくして、このプログラムは実現しませんでした。この 10 年間、ご協力いただきありがとうございました。

開始の経緯

2013 年 6 月、マイクロソフト初の 2 つのバグ報奨金プログラムを開始しました。それは、Windows 8.1 における新しい悪用テクニックと、Internet Explorer 11 (IE11) のプレビュー版で報告された脆弱性を対象としたものでした。マイクロソフトは、ソフトウェアのセキュリティ脆弱性を報告する外部関係者に金銭的なインセンティブを提供する先駆者ではありません。しかし、ベータ版やプレビュー版の製品における問題の発見に報奨金を与えた最初の企業の 1 つです。製品の一般リリース前にバグを早期に発見し解決することが、顧客の保護において最も重要であるというのが私たちの信念でした。

新たなバグ報奨金という取り組みについて、社内での抵抗がなかったわけではありません。バグ報奨金プログラムの主要な社内推進者の一人である Katie Moussouris は、役員にとって、バグの発見に対して研究者に報酬を支払う必要性は不透明だったと振り返ります。マイクロソフトは毎年、世界中から継続してバグ報告を受け取っていましたが、スタンスの変化は一筋縄ではいきませんでした。また、チーム内には、外部の研究者によるバグ探しを奨励することで、不注意にも脆弱性が公に暴露され、悪用される可能性があるという懸念や、マイクロソフトのサービスが過剰になることを恐れる声もありました。

バグ報奨金プログラムの立ち上げ以前、Katie は社内の取り組みを主導し、脆弱性開示に関するビジネスケースの分析・構築と業界標準への影響力を持っていました。また、マイクロソフトの代表として、脆弱性開示と処理プロセスに関する ISO 規格の共同執筆・編集を行い、ベンダーによる効果的な脆弱性管理の中核的実践として研究者とのパートナーシップを促進しました。賞金総額 20 万ドルのディフェンシブ セキュリティ コンテストである BlueHat Prize も彼女の在任中に開始し、エコシステムの保護に重要な貢献をした研究者に報いるというマイクロソフトのコミットメントを示す重要な一歩となりました。

製品発売後の緊急パッチを最小限に抑えるため、ベータ版で問題を発見し修正することの価値を強調するなど、研究に報奨金を与えるというアイデアを推進し続けた結果、チームはついに前進する許可を得ました。私たちはバグ報奨金プログラムを 2013 年 6 月 26 日に正式に開始し、この活動は成功を収めました。IE11 のプレビュー期間における最初の30日間に深刻度の高い脆弱性の報告を受け取り、修正をしました。この経験は、バグの発見と報告における多様でグローバルな外部研究コミュニティの重要性を浮き彫りにし、これにより、マイクロソフトは脆弱性対応プロセスを大幅に強化しました。

バグを特定し報告するために外部の貢献者を歓迎することは、私たちの脆弱性対応プロセスを強化する効果的な方法であることが証明され、最初の 5 年間は、豊かな知見をもたらしました。当時のシニア ソフトウェア セキュリティ エンジニアリング マネージャーだった Travis Rhodes が2014 年にオンラインサービスのバグ報奨金を開始したところ、研究者コミュニティから非常に多くの報告が寄せられました。そのため、MSRC は報奨金プログラムの規模を拡大するため、ツールやプロセスの刷新を同時に行う必要がありました。必要なツールとリソースを導入した MSRC は、継続的なプログラムを開始し、時間的な制限を廃止し、通年セキュリティ研究者からの報告を歓迎しました。

当時プリンシパル セキュリティ ストラテジストだった Jason Shirk は、2015 年から 2016 年にかけてバグ報奨金が話題となり、多くの企業が報奨金プログラムの開始に関心を寄せていたと振り返ります。私たちは、研究者がより質の高いバグを発見するためのモデルを標準化し、各社の間でバグ報奨金に一貫性を持たせるため「ルール オブ ザ ロード」を安定し、業界全体での活動を開始しました。この活動の一部として、彼は、マイクロソフト、グーグル、メタ (旧フェイスブック)、バグクラウドが協力して、主要なセキュリティ カンファレンスに出席し、セキュリティ研究者がより高い報酬を得るためにバグを発見し報告する方法を教える「BountyCraft」を挙げました。

2017 年には、対象を Windows Insider Preview、Office、Edge などに広げました。これは、顧客保護の強化における報奨金とパートナーシップの有効性に対する私たちの信念を裏付けるものであり、それ以来、当社のセキュリティ アプローチと継続的な学習にとって不可欠な原則となっています。

投資と拡大

プログラムの初期には、毎年 100 件に満たない報告が寄せられ、数十人の研究者が参加し、毎年数十万ドルが授与されていました。しかし、2018 年までにプログラムを拡大し、それぞれ異なるエンジニアリング組織が管理する十数件のプログラムができました。製品ごとに予算、目標、運営方法を設定することは、エンジニアリングの観点からは理にかなっていましたが、研究者への応答に画一性はありませんでした。製品に関連する発見への対応、対処、そして最終的な報奨にかかる時間は、実にさまざまでした。数週間で終わる場合もあれば、半年以上かかる場合もありました。さらに、報奨金の額も異なり、その決定要因は必ずしも明確ではありませんでした。

研究者や社内のエンジニアリングチームからフィードバックを聞き、学ぶことで、2019 年 1 月、プリンシパル セキュリティ PMマネージャー のKymberlee Priceとシニア プログラム マネージャーのJarek Stanleyは、Windows、Azure、M365を皮切りに、報奨金プログラムを刷新しました。バグ報奨金研究者のパートナーシップへの投資を増やし、最も影響度の高いレポートに対する賞金額を業界平均の 2 倍から 10 倍に引き上げました。研究者からの理解と成功を支援するため、すべてのプログラムについてより明確なガイドラインを確立しました。現在では、脆弱性の重大性、セキュリティへの影響、影響を受ける製品、報告の完全性という 4 つの主な要因に基づいて賞を授与しています。また、長年にわたる不文律の注意事項やルールを廃止し、提出から報奨金授与までの期間を30日以内に短縮しました。

たとえば、当時のマイクロソフトの慣例では、社内チームがすでに発見したバグについては外部から報告されたものを拒否したり、賞金を減らしたりしていました。このポリシーはしばしば研究者を苛立たせ、多くの研究者がその問題が本当に重複しているのか信用することができませんでした。また、自身が発見したものはすでにマイクロソフトによって発見されていると思い込むことで、報告を断念することにつながりました。この問題を解決するために、たとえマイクロソフトがすでに発見し、まだ修正していない問題であっても、対象となる問題の最初の外部報告を常に表彰するようにポリシーを変更しました。これは、研究者からの信頼と透明性の観点において一歩前進しただけでなく、顧客のセキュリティにとっても理にかなっていました。外部研究者がどのようなバグを発見できるかについての洞察を得ることは非常に貴重であり、修正に優先順位をつけ、より広範な緩和策に投資して顧客を保護するのに役立ちます。

私たちは、新規性、複雑さ、巧妙さなどの主観的な尺度に基づく受賞を排除し、客観性と顧客重視を優先するよう受賞基準を変更しました。単純なバグであっても重大な脅威をもたらす可能性を認識し、再構築した報奨金プログラムは、問題の特定に要した時間や労力に関係なく、顧客に与える影響に重点を置いています。

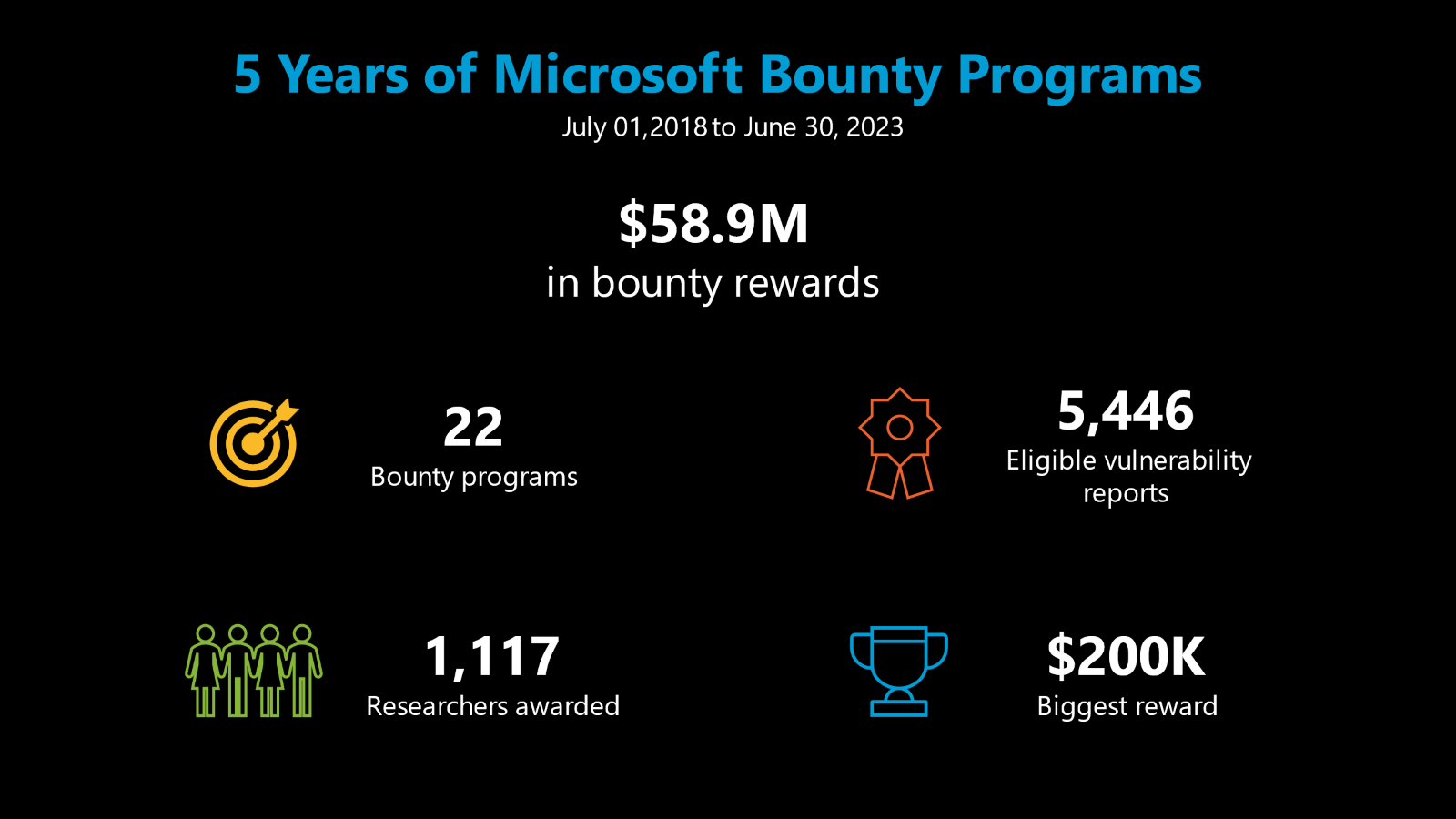

この戦略によって報奨金プログラムは急速に拡大し、大成功を収めました。2019 会計年度 (FY) には、報告数、プログラムの参加者数、賞金授与数を前年度が 2倍以上に増加しました。20 年度には、製品やサービスに焦点を当てた 15 のプログラムで 300 人以上の研究者に毎年 1300 万ドル以上を授与しました。これはさらに増加しています。 2013 年以降に授与された 6,300 万ドルのうち、6,000 万ドルは過去5年間に授与したものです。

私たちが重視したのは、報告の件数を増やすことだけでなく、顧客を保護するために重大性とセキュリティへの影響を強化することでした。2020 年 7 月には、顧客のプライバシーとセキュリティに深刻なリスクをもたらす脆弱性に対して、最高 10 万ドルという高額な賞金を授与するシナリオベースのカテゴリを導入しました。研究者が結集し、ゼロクリックによるリモートでのコードの実行 (RCE) やクロステナントの脆弱性の発見件数が前年比で50%以上増加しました。

しかし、成功は件数だけではありません。本当に重要な部分で顧客を保護し、報告されたバグを修正するだけではありません。そのため、プログラムからのデータは、一度のバグ修正にとどまらず、より広範なセキュリティの改善と緩和を提供するために、全社的な製品チームとセキュリティチームを強化するための重要な要素となっています。例えば、マイクロソフトのOffensive Research & Security Engineering (MORSE) は、報奨金プログラムを通じて報告された脆弱性を利用して、マイクロソフト社内のやり方を変更することで、より体系的に修正するための投資を促進しています。M365 アプリケーションセキュリティチームは、マイクロソフト全体の静的解析ルールを改善し改良するために、バグ報奨金データを使用しています。これらの製品チームの取り組み以外にも、MSRC 脆弱性緩和チームは、ケースプロセスの一環としてバリアント ハンティングを実施し、提出されたオリジナルの脆弱性を活用して、関連するリスクを発見し、低減しています。

現在の状況

現在、インセンティブとパートナーシップは、マイクロソフトの脆弱性開示プログラムに組み込まれています。トリアージと評価、修正がされたすべてのレポートは、報奨金の対象となり得るかどうかを検討します。登録やサインアップも必要なく、誰からの報告も歓迎しています。このアプローチにより、私たちは 70 カ国以上の驚くほど多様で才能ある研究者コミュニティと協力することができました。加えて、非常勤のセキュリティ研究者だけでなく、学生、学者、Microsoft Active Protections Program パートナーの攻撃と防御セキュリティチームのメンバーを含むフルタイムのサイバー セキュリティ専門家も参加しています。両親の許可が必要ですが、10代の若者も歓迎しています。

報奨金プログラムは、Azure、Edge、Microsoft 365、Dynamics 365、Power Platform、Windows、Xboxなどの製品やサービスにまたがっています。私たちは、創造的なセキュリティ研究には一長一短があることを知っています。そのため、各プログラムには、研究者に意図しない損害を与えることなく、インパクトのある研究を追求できるように、独自の範囲、資格基準、賞金の範囲、および提出ガイドラインを設けています。また、これらのガイドラインは、研究者が顧客のセキュリティにとって最も重要な分野や問題に集中できるよう、各製品や分野の特定の脅威モデルに合わせて調整しています。

私たちは、地域社会とのパートナーシップが独自のものであるため、それぞれに合ったアプローチが必要であることを理解し、エンゲージメント、傾聴、学習、顧客保護の方法を常に進化させています。長期的な研究助成金への投資、重点的な研究課題、一般への感謝、四半期ごとおよび毎年恒例の最も価値ある研究者リーダーボードによる表彰など、私たちは常に研究者やお客様の声に耳を傾け、より良い協力方法を模索しています。

研究コミュニティとのパートナーシップは、マイクロソフトがお客様を保護する数多くの方法の内の一つです。私たちは報奨金プログラムを通じて、研究者の目線で攻撃対象エリアを理解し、斬新で影響の大きな脆弱性を発見し、攻撃対象エリアの全体的な強化につながる広範な緩和の機会を特定することができます。マイクロソフトのお客様を守り、地球を元気にするために、皆様の多様でユニークな視点からのご参加に感謝いたします。

マイクロソフト コーポレート バイス プレジデント、兼副 CISO、Aanchal Gupta