本ブログは、Customer Guidance for Reported Zero-day Vulnerabilities in Microsoft Exchange Serverの抄訳版です。最新の情報は原文を参照してください。

2022 年 11 月 8 日 (米国時間) 更新: マイクロソフトは、CVE-2022-41040 および CVE-2022-41082 のセキュリティ更新プログラムをリリースしました。マイクロソフトは、組織を保護するために、影響を受けるシステムに更新プログラムを直ちに適用することを推奨します。「緩和策」セクションで説明しているオプションは推奨されなくなりました。詳細については、Exchange チームのブログ を参照してください。

概要

11 月 8 日 (米国時間)、マイクロソフトは、Microsoft Exchange Server 2013、Exchange Server 2016、および Exchange Server 2019 に影響を及ぼす 2 つのゼロデイ 脆弱性に対するセキュリティ更新プログラムをリリースしました。CVE-2022-41040 として識別される最初の脆弱性は、サーバーサイド リクエスト フォージェリ (SSRF) の脆弱性であり、2 つ目は CVE-2022-41082 として識別され、PowerShell に攻撃者がアクセスできる場合にリモートでコードが実行される (RCE) 可能性があります。

現時点で、マイクロソフトは、これらの 2 つの脆弱性を使用してユーザーのシステムに侵入する限定的な標的型攻撃を確認しています。 これらの攻撃では、CVE-2022-41040 により、認証された攻撃者が CVE-2022-41082 をリモートで実行する可能性があります。これらの 2 つの脆弱性のいずれかを悪用するには、脆弱な Exchange Server への認証されたアクセスが必要です。

Microsoft Security Threat Intelligence チームは、Microsoft Security blog で、観測されたアクティビティの詳細な分析と、緩和策と検出に関するガイダンスを提供しています。

緩和策

Microsoft Exchange Online をご利用のお客様は、措置を講じる必要はありません。

CVE-2022-41040 および CVE-2022-41082 の Exchange Server 更新プログラムを適用することを強くお勧めします。 以下の緩和策は推奨されなくなりました。 以前の緩和策として、Exchange Server をご利用のお客様は、以下の CVE-2022-41040 に対する URL Rewrite ルールの緩和策と CVE-2022-41082 に対する非管理者のリモート PowerShell を無効にする緩和策の両方を実施することを推奨していました。

URL Rewrite ルール

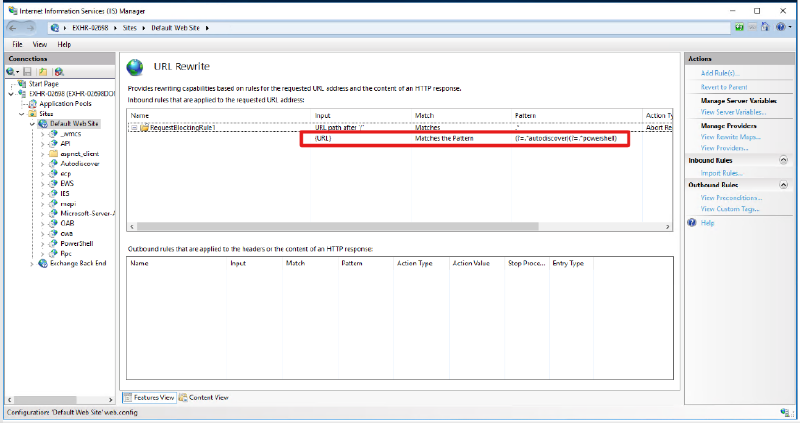

以前の緩和策としては、既知の攻撃パターンをブロックするために、“IIS Manager -> Default Web Site -> URL Rewrite -> Actions” に、ブロックルールを追加することでした。

方法 1: Exchange Server 緊急緩和サービス (EMS) を有効にしているお客様に対して、マイクロソフトは Exchange Server 2016 および Exchange Server 2019 の URL Rewrite 緩和策をリリースしました。 緩和策は自動的に有効になり、URL Rewrite ルールの改善を含むように更新されます。このサービスの詳細とアクティブな緩和策を確認する方法については、このブログ投稿を参照してください。

方法 2: マイクロソフトは、URL Rewrite の緩和手順に対して EOMTv2 スクリプトを作成し、URL Rewrite ルールの改善を含むように更新しました。EOMTv2 スクリプトはインターネットに接続されたマシンで自動更新され、更新されたバージョンはバージョン 22.10.07.2029 として表示されます。このスクリプトは、EEMS が有効になっていないすべての Exchange サーバーで再実行する必要があります。https://aka.ms/EOMTv2

方法 3: お客様は、ステップ 6 の文字列の変更を含む以下の手順に従うことができます。この緩和策のために以前に作成したルールは、次の手順を実行した後で削除できます。

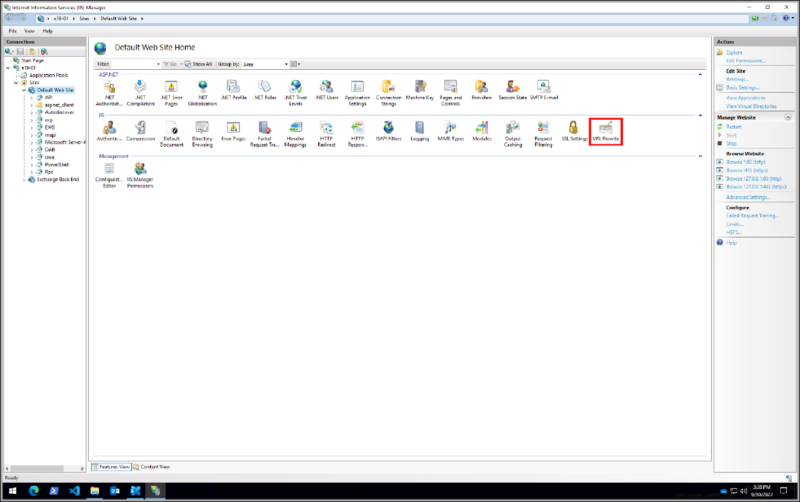

1. IIS Manager を開きます。

2. Default Web Site を開きます。

3. Feature View で URL Rewrite をクリックします。

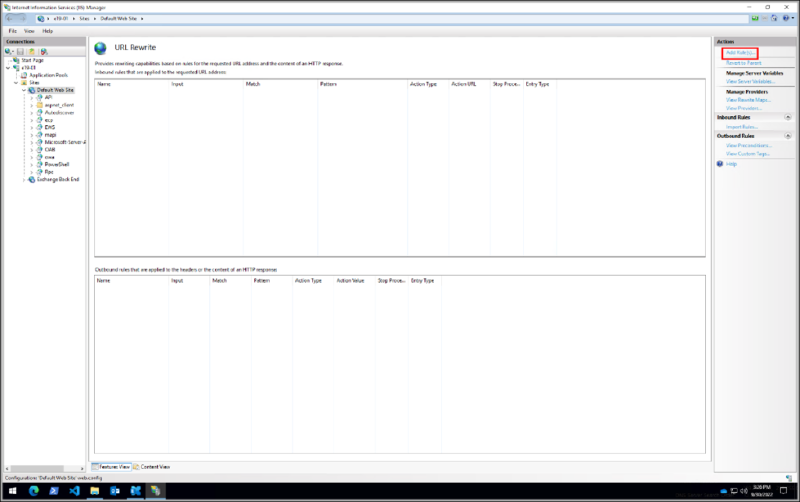

4. Actions の右上で、”Add Rules” を追加します。

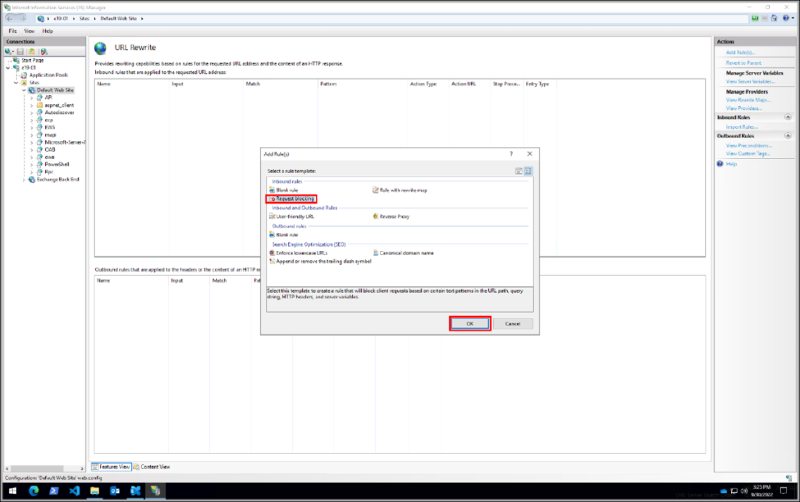

5. Request Blocking を選択し OK をクリックします。

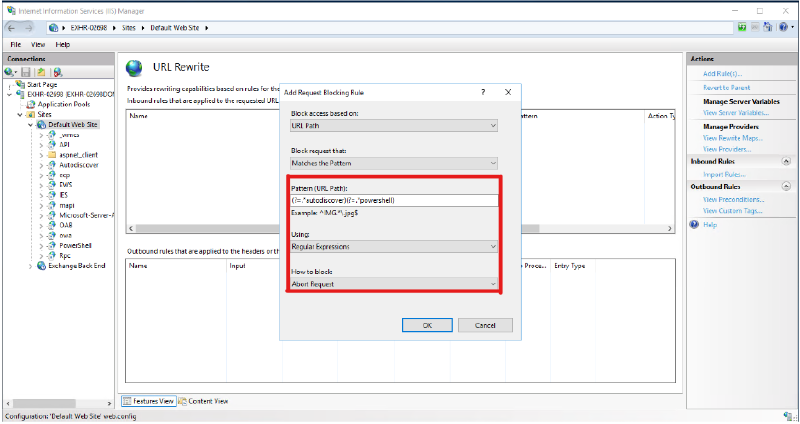

6. 次の文字列を追加し OK をクリックします: “ (?=.*autodiscover)(?=.*powershell) ” (クオートはなし)

7. Using の下の Regular Expression をクリックします。

8. How to Block の下にある Abort Request を選択し OK をクリックします。

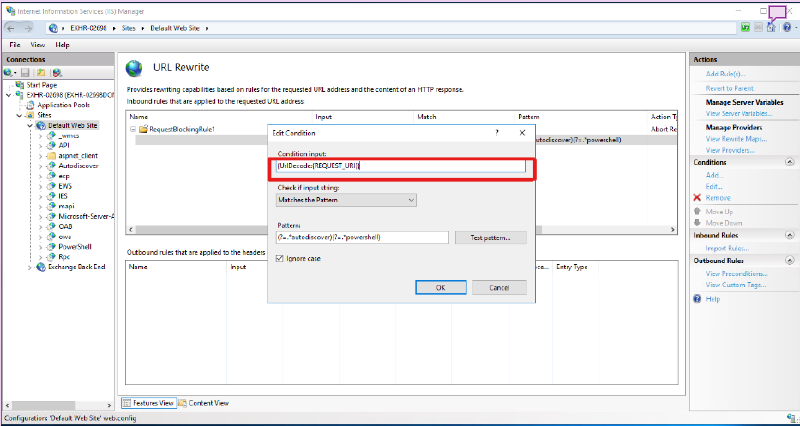

9. ルールを展開し、 (?=.*autodiscover)(?=.*powershell) のパターンを含むルールを選択し、 Conditions の下にある Edit をクリックします。

10. Condition input を {URL} から {UrlDecode:{REQUEST_URI}} に変更します。

注意 : ルールを変更する必要がある場合は、いったん削除し再作成をすることを推奨します。

影響 : URL Rewrite モジュールが推奨どおりにインストールされている場合、Exchange 機能への既知の影響はありません。

管理者以外のユーザーのリモート PowerShell アクセスを無効にする

Exchange Server のお客様は、組織内の管理者以外のユーザーに対してリモート PowerShell アクセスを無効にすることを強くお勧めします。特定のユーザーまたは複数のユーザーに対して制御する方法に関するガイダンスはこちらを参照ください。

検出と高度なハンティング

検出と高度なハンティング ガイダンスについては、「Analyzing attacks using the Exchange vulnerabilities CVE-2022-41040 and CVE-2022-41082」を参照してください。