本記事は、MMPC のブログ “Windows 10 platform resilience against the Petya ransomware attack” (2017 年 6 月 29 日 米国時間公開) の一部のセクションを翻訳したものです。

2017/8/15: ホワイトペーパー “Next-gen ransomware protection with Windows 10 Creators Update (Windows 10 Creators Update による次世代型のランサムウェア対策)” の日本語版の公開に伴い、リンクを更新しました。

2017 年 6 月 27 日に発生した Petya ランサムウェアによる攻撃 (このブログで詳細分析を実施 (英語情報)) は、先月の WannaCrypt (WannaCry としても知られる) 攻撃よりも影響が大きい事態として認識されているかもしれません。なぜなら、Petya は WannaCrypt と同じ SMB のエクスプロイトを悪用し、さらに 2 つ目のエクスプロイトとその他の横断的な侵害手法を追加しているからです。しかし、テレメトリでは攻撃の蔓延範囲は WannaCrypt よりも少なく示されています。

- 新しい Petya の亜種は非常に巧妙なマルウェアですが、テレメトリによると、実際の感染はそのワームに似た感染機能から想定されていたリーチ数よりも少ないようです。

- 攻撃はウクライナで開始され、騒動がおさまってみると Petya に遭遇したコンピューターの 70% 以上がウクライナに存在していました。

- 他の国にあるコンピューターにも感染しましたが、その台数は非常に少ないです。

- 感染したコンピューターの大部分は、Windows 7 を実行していました。

このフォローアップのブログ記事では、Windows 10 および Windows 10 S におけるプラットフォームの保護と脅威の緩和について考察します。Windows 10 S では、セキュリティ設定と縮小された攻撃面により、この攻撃を既定でブロックします。かつてホワイトペーパー (英語情報) で解説したとおり、Windows 10 Creators Update にはランサムウェア攻撃から防御するための次世代のセキュリティ技術が搭載されています。

継続中の調査で新しく分かったこと、特にブート セクターを変更するランサムウェアの動作についても紹介します。

Windows 10 による保護と緩和

新しい Petya ランサムウェアは、よく知られている技術を複数組み合わせて増殖と感染を行います。これらの技術は、セキュリティ研究者にとって目新しいものではありません。特筆すべきは、Petya の開発者が侵入テスト担当者やハッカーが通常使う技術を使用して、1 つのコード内に高度なマルチスレッドを自動化した点です。

そのような攻撃者の技術は、現代の脅威ランドスケープの一部であり、マイクロソフトのセキュリティ チームが継続的に調査しています。その結果としてもたらされた新しい緩和策、強化機能または防御策は、マイクロソフトの製品やオペレーティング システムに組み込まれます。

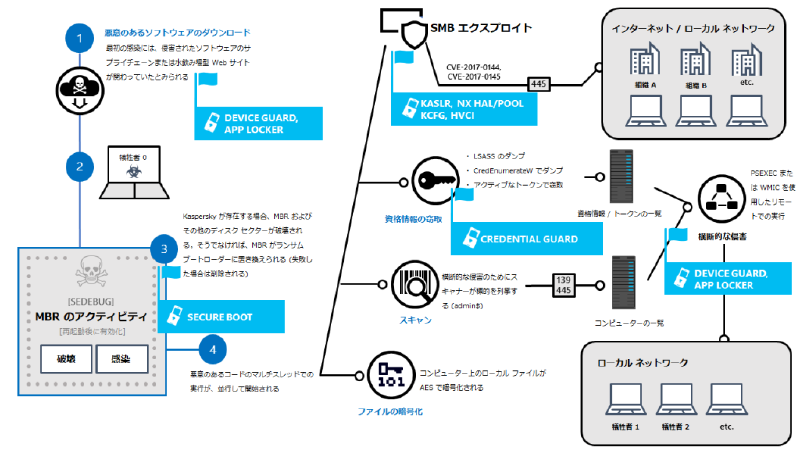

Windows 10 は、この継続的な緩和策改善の方針に従っています。Petya の分析結果から、Windows 10 によって提供されている防御策を評価することができました。下の図は、緩和策やセキュリティ機能がこの攻撃の異なる段階を中断する方法についてまとめたものです。

Petya のキルチェーンの図と、Windows 10 における特定の技術を緩和または実行を防止する、プラットフォームによる防御策の概要

Petya のキルチェーンの図と、Windows 10 における特定の技術を緩和または実行を防止する、プラットフォームによる防御策の概要

この図にある各緩和策は、Windows 10 において完全に防止されるか緩和される特定のマルウェア技術の上に表示されています。Windows 10 に含まれているこれらの緩和策の概要と具体的な詳細については、こちらの Web ページを参照してください。各緩和策が Petya の技術をブロックする方法の技術的な詳細は、以下のとおりです。

- Device Guard を使って、信頼済みの署名されたアプリの実行のみを許可するよう、強力なコード整合性ポリシーを適用することができます。そのため、Petya の侵入ベクター (信頼されていないバイナリを実行する更新ツール) および PSEXEC または WMI を使った信頼されていない DLL の実行によるさらなる増殖の試みをブロックすることができます。

- Credential Guard は、仮想化ベースのセキュリティによって LSASS プロセスを分離し、Petya が Mimikatz に似た外部ツールを使用して実行する資格情報のダンプから完全に保護します。また、Windows 資格情報ストアに保存されているドメインの資格情報も保護します。メモリ内にさらされたアクセス トークンは Petya によって悪用される可能性がありますが、これは効果の弱い増殖メカニズムで、サードパーティ製のツールや Petya 実行時にメモリ内でアクティブな他のプロセスに依存します。

- KASLR (カーネルのランダム化)、NX HAL および PAGE POOL (実行不可能なカーネル領域) などいくつかのエクスプロイトの緩和策は、既定で Windows 10 Anniversary および Creators Update に含まれており、EternalBlue および EternalRomance などの SMB エクスプロイトの緩和に役立ちます。KCFG (カーネル用の制御フロー ガード) および HVCI (カーネルのコード整合性) などの緩和策は、Device Guard により自動的に有効化され、新しいエクスプロイトに対する追加の対抗策を提供します。以前公開したブログ (英語情報) では、緩和策の効果によって Windows 10 が未知のゼロデイ エクスプロイトの影響を受けず、脅威の緩和に役立った詳細について説明しています。

- UEFI セキュア ブート (英語情報) は、ハードウェア機能を使ってブート プロセスとファームウェアを改ざんから守るセキュリティ標準です。この保護策は、Petya がブートローダーを使って実行する危険なディスク暗号化を阻止します。Petya が強制再起動を実行した後、セキュア ブートが導入されたコンピューターは異常なブートローダーを検出し、それ以上の実行を阻止し、ダメージを抑制してデータの完全な喪失を引き起こす非常に危険なディスク セクターの暗号化を防止します。この状態のコンピューターの起動は停止され、Windows の USB/DVD から通常の修復機能を使用して復元することができます。注: 再起動する前の限られた時間で Petya が暗号化した個別のファイルは暗号化されたまま残るため、バックアップから復元する必要があります。

- ハードウェア要件の不足や、新しい緩和策をサポートしていない Windows 7 など古いオペレーティング システムを実行しているために Device Guard を使用できないコンピューターでは、App Locker を使って特定のプログラム (PSEXEC など) や署名されていないバイナリ (Petya の DLL ライブラリなど) の実行をブロックすることができます。

最後に、新しいハードウェアおよびソフトウェアによる緩和策が利用できない Windows 7 など古いオペレーティング システムが稼働しているネットワークの管理者は、特定の横断的な侵害技術の動きを遅くしたり除外したりするような、強化された構成の展開を検討することができます。そのような強化された構成は、ファイル共有やリモート管理などの正当な機能に影響を及ぼす可能性があるため、展開前に注意深く検証する必要があります。

- ファイル共有サービス (SMB) の特定の IP アドレスへのアクセスをブロックまたは制限する netsh firewall set service fileandprint netsh firewall set service RemoteAdmin disable

- PSEXEC を使用したリモートでの実行をブロックする FOR /F “usebackq tokens=2 delims=:” %a IN (`sc.exe sdshow scmanager`) DO sc.exe sdset scmanager D:(D;;0x00040002;;;NU)%a

- リモートからの WMI アクセスを制御する (英語情報)

ランサムウェア攻撃に対する保護策

今週発生した新しい Petya ランサムウェアの亜種は、オリジナルのものよりも著しく複雑化しています。2 つ目のエクスプロイトを使用し増殖手法を追加することで、WannaCrypt よりも拡散のメカニズムを向上させています。これらの横断的な侵害機能によって、このランサムウェアは、感染したコンピューターが接続されているネットワークにとってより高いリスクとなりました。さらに、このブログで説明されているランサムウェアのブート セクターを変更する動作により、コンピューターにダメージを与える可能性が大きくなっています。

今回の Petya の大流行は、とめどなく続くランサムウェア攻撃の高度化を実証するものでした。コンピューターとネットワークを守るためには、多層の防御スタックが必要です。マイクロソフトでは、お客様を保護するために、次世代の機能によって Windows 10 を引き続き強化するよう努めます。このブログで説明されているとおり、Windows 10 には Petya のようなランサムウェア攻撃を緩和する防御策が搭載されています。

Windows Defender ウイルス対策および Windows Defender Advanced Threat Protection によって、お客様はランサムウェア攻撃を検出、調査し、対応することが可能です。企業では、Device Guard によってデバイスをロック ダウンし、カーネルレベルの仮想化ベース セキュリティを提供します。Credential Guard は、Windows 資格情報ストアに保存されているドメインの資格情報を保護します。

Windows 10 のセキュリティ機能の詳細については、ホワイトペーパー “Windows 10 Creators Update による次世代型のランサムウェア対策” を参照してください。

新しい Petya 亜種に特有の緩和策については、“New ransomware, old techniques: Petya adds worm capabilities” (英語情報) のブログ記事を参照してください。

リソース

Next-generation ransomware protection with Windows 10 Creators Update (英語情報): https://blogs.technet.microsoft.com/mmpc/2017/06/08/windows-10-creators-update-hardens-security-with-next-gen-defense/

英語版のセキュリティ更新プログラムをダウンロードする: Windows Server 2003 SP2 x64、Windows Server 2003 SP2 x86、Windows XP SP2 x64、Windows XP SP3 x86、Windows XP Embedded SP3 x86、Windows 8 x86、Windows 8 x64

ローカライズされた言語のセキュリティ更新プログラムをダウンロードする: Windows Server 2003 SP2 x64、Windows Server 2003 SP2 x86、Windows XP SP2 x64、Windows XP SP3 x86、Windows XP Embedded SP3 x86、Windows 8 x86、Windows 8 x64

MS17-010 セキュリティ更新プログラム: https://technet.microsoft.com/ja-jp/library/security/ms17-010.aspx

ランサムウェアに関する一般情報 (英語情報): https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx