本ブログは、Toward greater transparency: Adopting the CWE standard for Microsoft CVEs の抄訳版です。最新の情報は原文を参照してください。

Microsoft Security Response Center (MSRC) の使命は、セキュリティとプライバシーに対する現在および新たな脅威からお客様、コミュニティ、およびマイクロソフトを保護することです。これを実現する方法の 1 つに、マイクロソフト製品とサービスのセキュリティ脆弱性の根本原因を特定することが挙げられます。この情報を使用して脆弱性の傾向を特定し、このデータを製品エンジニアリングチームに提供することで、セキュリティリスクを体系的に理解し、根絶できるようにしています。また、例えば、Pursuing Durably Safe Systems Software などで脆弱性の傾向を公開し、学習内容やベストプラクティスを共有しています。

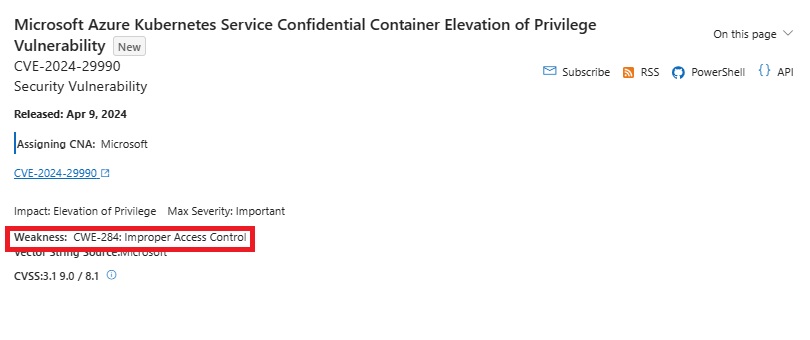

何十年もの間、私たちは独自の分類法を使用して脆弱性の根本原因を説明してきました。本日から、業界標準の Common Weakness Enumeration (CWE™) を使用してマイクロソフトの CVE の根本原因を公開します。このような重要な変更を発表できることを嬉しく思います。CWE を採用することで、業界全体のお客様、開発者、セキュリティの専門家により良いサービスを提供できると考えています。この標準は、既存のソフトウェアとハードウェアの弱点を見つけて軽減することについて、より効果的なコミュニティの議論を促進し、将来の更新とリリースで弱点を最小限に抑えます。最終的に、CWE への取り組みは、よりサイバーセキュリティの高い世界に向けた有意義な一歩となります。この取り組みは、マイクロソフト セキュリティのエグゼクティブ バイス プレジデント である Charlie Bell が記事で明確にしたように、ソフトウェア開発の変革、新しい ID 保護の実装、透明性の向上と脆弱性対応の迅速化に対するエンジニアリングの優先事項を概説する、マイクロソフトの Secure Future Initiative (SFI) の目標の中核をなすものです。CWE は、ソフトウェアとハードウェアの一般的な弱点をコミュニティで開発したリストです。「弱点」は、ソフトウェア、ファームウェア、ハードウェア、またはサービス コンポーネントにおける、特定の状況下で脆弱性の導入につながる可能性があることを指します。以下は、CWE に関連する情報を含むMicrosoft Windowsの CVE の例です。

業界として、測定できないものを管理することはできません。マイクロソフトの脆弱性について正確な CWE を提供し、同業他社にも同じことを奨励することは、脆弱性の分類全体を体系的に理解し、軽減し、排除するためのキーとなります。医療や運輸部門などの他の業界は、肯定的な事実と否定的な事実の両方を分類して報告することに長けています。私たちの業界と顧客は、CWE の採用を通じて透明性と相互運用性の向上の恩恵を受けることができます。

さらに、提供される CWE 情報は、更新プログラムガイドに表示されるだけでなく、SUG CVRF API でも利用可能になり、CVE.org および NVD.nist.gov で示されます。

いつものように、更新プログラムガイドの各 CVE ページの下部にある評価バナーをクリックすることで投稿できる、お客様からのフィードバックをお待ちしています。

Lisa Olson、セキュリティ リリース担当 シニア プログラム マネージャー