本記事は、Microsoft Secure ブログ “How to mitigate rapid cyberattacks such as Petya and WannaCrypt” (2018 年 2 月 21 日 米国時間公開) を翻訳したものです。

3 回シリーズの 1 回目のブログ記事では、ラピッド サイバー攻撃がどのようなもので、実行と結果の観点から他の攻撃とどう異なるかについて解説しました。2 つ目の記事では、Petya の詳細とその仕組みに触れました。最終回の本記事では、以下について紹介します。

- ラピッド サイバー攻撃を緩和するためにマイクロソフトが提示する推奨事項のロードマップ

- グローバル組織への調査結果に基づいた、ラピッド サイバー攻撃およびその緩和方法に関するアウトサイドイン視点

セキュリティ ハイジーンの課題が深刻化したこと、また組織がガイダンスや複数の推奨プラクティスに従い実装することの難易度を考慮し、マイクロソフトはその解決に向けて新しいアプローチを取ります。私たちは NIST (米国国立標準技術研究所)、CIS (米国インターネット セキュリティ センター)、DHS NCCIC (米国国土安全保障省国家サイバーセキュリティ通信総合センター、旧 US-CERT)、業界のパートナー、およびサイバーセキュリティのコミュニティと積極的に連携し、重要なハイジーンに関する実用的なガイドの共同開発および発行、また参考となるソリューションの実装に取り組んでいます。まずは、パッチ管理と絡めたラピッド サイバー攻撃に対する推奨事項から紹介します。

ラピッド サイバー攻撃を緩和する規範的な推奨事項のロードマップ

緩和策に関する推奨事項を、リスク軽減における効果に基づいて 4 つのカテゴリに分類します。

エクスプロイトの緩和

ワームや攻撃者による環境内への侵入や横断的な活動を可能にするソフトウェアの脆弱性を緩和する

事業継続 / 災害復旧 (BC/DR)

破壊的な攻撃を受けた後、迅速に事業活動を復旧させる

横断的な活動 / 特権アクセスの保護

偽装テクニックと資格情報の盗難攻撃を利用した横断的な活動 (感染) を緩和する

攻撃表面の縮小

すべての攻撃ステージ (準備、侵入、横断、実行) で重大なリスク要素を減らす

図 1: ラピッド サイバー攻撃の緩和戦略を構成する主要なコンポーネント

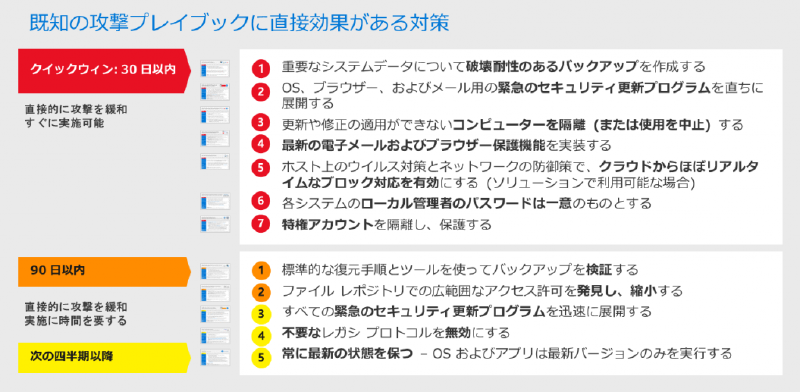

どの組織もサイバーセキュリティに関して固有の課題と投資対象があり (人的およびテクノロジ)、すべての推奨項目を最優先または直ちに実装することが困難であることを把握しています。それに対応するために、ラピッド サイバー攻撃を緩和するための基本の (既定の) 推奨事項を 3 つに分解しました。

- クイック ウィン: 最初の 30 日間に組織で遂行することを推奨

- 90 日以内: 中期的に組織で遂行することを推奨

- 次の四半期以降 : 長期的に組織で遂行することを推奨

以下の図で、これらの攻撃を緩和するための基本の推奨事項を示しています。

図 2: マイクロソフトが提案するラピッド サイバー攻撃を緩和するための基本の推奨事項

この一覧は、マイクロソフトがこれらの攻撃を実際に調査 (および組織の復旧を支援) し、数多くの業界のエキスパートとコラボレーションした経験に基づき、慎重に優先順位付けされています。これは既定の推奨事項であり、各企業ですでに実施している防御策に応じて実装されるべきです。各推奨事項の詳細については、公開済みのスライド (英語) の説明やスピーカーノートを参照してください。

最初の 30 日間のクイック ウィンを優先付けする上で、一番に考慮した点は以下の通りです。

- その対策が重要な攻撃コンポーネントを直接緩和するかどうか。

- 多くの企業において、既存のユーザー エクスペリエンスとビジネス プロセスに多大な影響を与えることなく、その緩和策を迅速に実装 (設定、有効化、展開) できるかどうか。

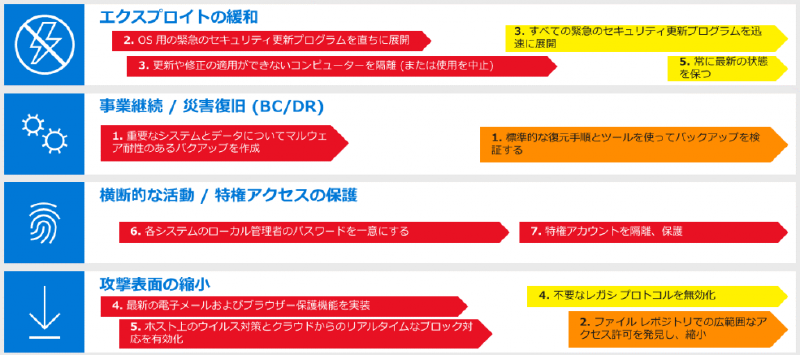

図 3: 各推奨事項を緩和戦略コンポーネントにマッピングする

マイクロソフトでは、基本の推奨事項に加えて組織の状況によっては大きなメリットを提供する可能性のある追加の推奨事項を取り揃えています。

- 外部委託契約や SLA が迅速なセキュリティ対応に準拠していることを 確認する

- 可能な時期に 重要なワークロードを SaaS と PaaS に移動 させる

- 既存のネットワーク制御 (インターネット イングレス、内部の Lab/ICS/SCADA の隔離) を検証する

- UEFI セキュア ブートを有効にする

- SPA ロードマップのフェーズ 2 を完了する

- 急速な破壊攻撃から バックアップと展開システムを保護する

- すべてのワークステーションで 受信するピア トラフィックを制限する

- アプリケーションのホワイトリスト登録を使用する

- エンドユーザーに対して ローカル管理者特権を削除する

- 最新の脅威検出および自動応答ソリューションを実装する

- 不要なプロトコルを無効にする

- 安全ではないプロトコルをセキュリティで保護されている同等のものに置き換える (Telnet→SSH、HTTP→ HTTPS、など)

特定の組織や状況にとっては有益なこの 12 の推奨事項を、基本のリストから除外した明確な理由があります。興味のある方は、公開済みのスライド (英語) のスピーカーノートでご確認ください。

ラピッド サイバー攻撃およびその緩和方法に関するアウトサイドイン視点

2017 年 11 月下旬、マイクロソフトではこのトピックに関するウェビナーをホストし、小規模な組織から大きなグローバル企業まで 845 人の IT プロフェッショナルを含む出席者からフィードバックを求めました。アンケートの結果から、興味深い洞察をいくつか紹介します。

ラピッド サイバー攻撃を受けた経験の有無

ラピッド サイバー攻撃 (WannaCrypt、Petya やその他など) を受けた経験の有無を聞いたところ、38% が「受けたことがある」と回答しました。

SPA ロードマップの認知度

マイクロソフトの特権アクセスの保護 (SPA) ロードマップの認知度については、66% が「知らない」と回答しました。

修正プログラムの適用システム

さまざまなシステムに修正プログラムを適用するまでの日数 (7 日以内、30 日以内、90 日以内) を聞いたところ、 多くの回答者は自チームが修正プログラムを素早く適用できると確信しているようです。

-

30 日以内にワークステーションに修正プログラムを適用できる組織が 83%、7 日以内が 44%

-

30 日以内にサーバーに修正プログラムを適用できる組織が 81%、7 日以内が 51%

-

30 日以内に Linux/その他のデバイスに修正プログラム適用できる組織が 54%、7 日以内が 25%

SMBv1 の削除

SMBv1 を削除する予定については、26% が削除完了、21% は削除プロセスの進行中、18% が削除予定と回答しました。

ロードマップに含まれる推奨事項の採用

ラピッド サイバー攻撃から保護するためにマイクロソフトが提示するロードマップに含まれている推奨事項の採用を阻害している要因について、理由のトップ 3 は以下の通りでした。

- 時間不足

- リソース不足

- 上層管理職 / 役員の同意やサポートの不足

組織がこれらの課題を克服するために、マイクロソフトが提供できることは以下の通りです。

-

SPA ロードマップおよびラピッド サイバー攻撃ガイダンス (英語) に記載されている緩和策の実装を支援します。

-

企業規模でのマルウェア探索、分析、およびリバース エンジニアリングのテクニックを使用して、アクティブなインシデントを調査します。これには、高度で持続性のある攻撃に対して環境を強化するための、組織に合わせたサイバー脅威インテリジェンスと戦略ガイダンスの提供も含まれます。マイクロソフトでは、オンサイトのチームとリモートからのサポートで、疑わしいイベントの調査、悪意のある攻撃の検出、およびセキュリティ侵害への対応を支援します。

-

アクティブなインシデントへの対応(上述)と同様の手法を使って、環境内にいる持続性のある攻撃者をプロアクティブに探索します。

マイクロソフトによるインシデント対応の詳細については、担当テクニカル アカウント マネージャー (TAM) または 営業担当者までお問い合わせください。

追加情報

ラピッド サイバー攻撃とその緩和のための推奨事項に関する 3 回のブログ シリーズが、皆さんのお役に立つことを願っています。

ラピッド サイバー攻撃の詳細と追加のリソースについては、以下のリンク先を参照してください。

オンデマンド ウェビナー Protect Against Rapid Cyberattacks (Petya, WannaCrypt, and similar)