本記事は、Microsoft Secure ブログ “Overview of rapid cyberattacks” (2018 年 1 月 23 日 米国時間公開) を翻訳したものです。

Petya や WannaCrypt などの急速に広がるサイバー攻撃 – ラピッド サイバー攻撃 - によって、私たちが持っていたサイバー攻撃のスピード感とダメージ範囲に関する予想は塗り替えられました。マイクロソフト エンタープライズ サイバーセキュリティ グループの Detection and Response Team は、お客様がこのような種類の攻撃に対応し回復できるよう、幅広く活動しました。2017 年、ラピッド サイバー攻撃によって、私たちが支援したグローバル エンタープライズのお客様では、たったの 1 時間でほとんどもしくはすべての IT システムが停止していました。結果として、複数のお客様において 2 億~ 3 億米国ドルの被害が発生しました。[1]

攻撃者は既存の手法を組み合わせて、次の特徴を持つ新しい形式の攻撃を行いました。

- 急速な攻撃 – 1 時間程度で企業全体へ感染が広がった

- 妨害的な攻撃 - グローバル エンタープライズで大規模な業務の中断を引き起こした

急速に広がる「ラピッド サイバー攻撃」とは

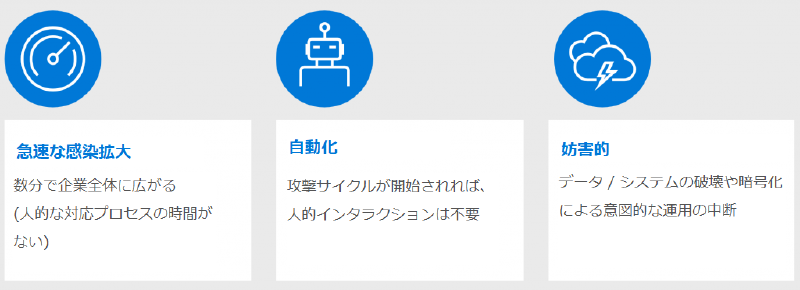

ラピッド サイバー攻撃の特徴は、急速な感染拡大、自動化、そして妨害的であることです。この特徴によって、セキュリティ プログラムが一般的に遭遇する標的型データ盗難攻撃や、コモディティ化したランサムウェアを含むさまざまな常用化した攻撃と区別されます。

図 1: ラピッド サイバー攻撃の特徴

- 急速に広がり、かつ自動化されている - 何十年も前のワーム (Nimda や SQL Slammer) のように自己増殖が完全に自動化されているため、いったんマルウェアが起動されると攻撃は急激に広がります。

- 妨害的 – ラピッド サイバー攻撃は、データを暗号化しシステムを再起動することで、業務と IT 運用を妨害するよう設計されています。

ラピッド サイバー攻撃の技術的な影響とビジネス への影響について

技術的な観点から見ると、ラピッド サイバー攻撃は、サイバー攻撃によって引き起こされるテクニカル リスクおよび発生するビジネス リスクの中でも最悪な事例とほぼ同等であると言えます。サイバーセキュリティの世界にいると、「最悪のシナリオ」を説明する営業プレゼンテーション戦術にも慣れ、飽き飽きしてくるものですが、これらの攻撃はまぎれもなく組織に大きなビジネス インパクトを与える現実世界での事例を代表するものです。

Petya の被害者の多くは、わずか 1 時間ほどでほとんどもしくはすべてのコンピューターが停止させられました (ある例では、1 つのグローバル ネットワークで最大 62,000 台のサーバーとワークステーションが停止)。マイクロソフトのインシデント対応チームが関与したお客様環境では、IT チームがシステムを回復させている間に多くの重要な事業運用が完全に停止していました。

ビジネスの視点から見ると、2 億から 3 億米国ドルの損失が生じたために、株主に報告した業績を修正しなければならない企業が複数ありました。実際のビジネス インパクトのレベルは、業界、企業規模、既存のリスク管理コントロールなどの要因により異なります。しかしながら、ラピッド サイバー攻撃による金銭的および資源的なインパクトが甚大であることは明らかです。

ラピッド サイバー攻撃は、他の攻撃とどう違うのか

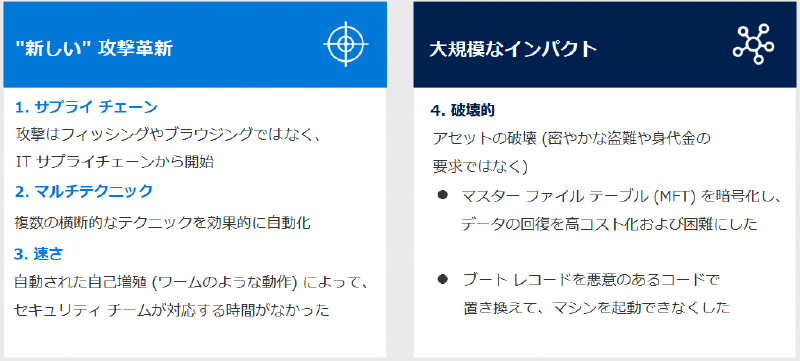

Petya は標準的な攻撃とは異なっていたため、多くの防御者を驚かせました。以下の 4 つが異なる点です。

図 2: Petya が他の攻撃と異なる点

- サプライ チェーン - Petya による攻撃で特に目立って異なる要素の 1 つとして挙げられるのは、標的の環境に侵入するために、多くの攻撃において脅威アクターが非常によく利用するフィッシングやブラウジングではなく、サプライ チェーン攻撃を使用したことです。サプライ チェーン攻撃は、特に MEDoc アプリケーションのような IT サプライ チェーンのコンポーネントで増加傾向にありますが、通常のフィッシングやブラウジングの攻撃手法に比べると攻撃量としては少ないです。

- マルチテクニック - 自己増殖機能を自動化したマルウェア、または複数の増殖テクニックを使用したマルウェアは Petya が最初ではありませんが、影響の大きいソフトウェア脆弱性を悪用し、なりすましのテクニックを使用するという、非常に効果的な組み合わせの実装がされていました。

- 速さ - Petya の増殖スピードは無視できるものではありません。ウイルス対策ソフトウェアのシグネチャが利用可能になる前に、防御者が反応する時間 (検出 + 手動で対応、または、検出 + 自動応答ルールの作成) はごくわずかだったため、NIST サイバーセキュリティ フレームワーク (英語情報) および復旧プロセスの防御機能に分類される予防的なコントロールに依存するしかありませんでした。

- 破壊的 - Petya はシステムを再起動させ、ファイルシステムのマスター ファイル テーブル (MFT) を暗号化しました。これによって個別のマシンの復旧がさらに難しくなり、さらには、再起動後にアクセスできなくなったストレージ自体は暗号化されなかったため、多くの企業にいっそう悪い影響を与えました (例えば、Petya のブート コードには SAN ドライバーが含まれていなかったため、当該ストレージには接続できませんでした)。

追加情報

ラピッド サイバー攻撃の詳細と対策については、オンデマンド ウェビナーを参照してください。 Protect Against Rapid Cyberattacks (Petya [aka NotPetya], WannaCrypt, and similar)

Petya の仕組みと主要なポイントを説明する次のブログ投稿 (3 回シリーズ) にご期待ください。

[1] https://www.enterprisemobilityexchange.com/news/notpetya-cyber-attack-costs-maersk-at-least-200m