本記事は、Microsoft Secure ブログ “Microsoft teams up with law enforcement and other partners to disrupt Gamarue (Andromeda)” (2017 年 12 月 4 日 米国時間公開) を翻訳したものです。

このたび、マイクロソフトのデジタル犯罪対策部門 (Digital Crimes Unit、DCU) は、マイクロソフトのセキュリティ研究者や世界各国の法執行機関 (英語) と連携し、Gamarue (英語) を撲滅したことを発表しました。Gamarue は、感染したコンピューターのネットワークで広く使用されてきたマルウェアで、Andromeda ボットネットと総称されます。

今回の成功は、2015 年 12 月にマイクロソフトの Windows Defender 研究チームと DCU が Gamarue 撲滅に向けて開始した Coordinated Malware Eradication (CME) キャンペーンが実を結んだものです。マイクロソフトは、インターネット セキュリティ企業 ESET (英語) と協力し、Gamarue マルウェアとそのインフラストラクチャを詳しく調査してきました。

44,000 以上のマルウェアのサンプルを分析した結果、無秩序に拡大していく Gamarue のインフラストラクチャが解明され、世界各国の法執行機関に、以下の詳細情報が提供されました。

- ボットネットのコマンド アンド コントロール サーバーが使用する 1,214 個のドメインと IP アドレス

- 464 種類のボットネット

- 80 種類以上の関連マルウェア ファミリ

世界規模での連携により、ボットネットのサーバーがテイクダウンされ、世界最大級のマルウェアであった Gamarue は撲滅されました。2011 年以降 Gamarue が蔓延させた脅威には、次のようなものがあります。

- ランサムウェア Petya (英語) および Cerber (英語)

- DDoS 攻撃を実行するマルウェア Kasidet (英語) (別名 Neutrino ボット)

- スパム ボット Lethic (英語)

- 情報窃取マルウェア Ursnif (英語)、Carberp (英語)、Fareit (英語) など

世界各地のマルウェアの動向

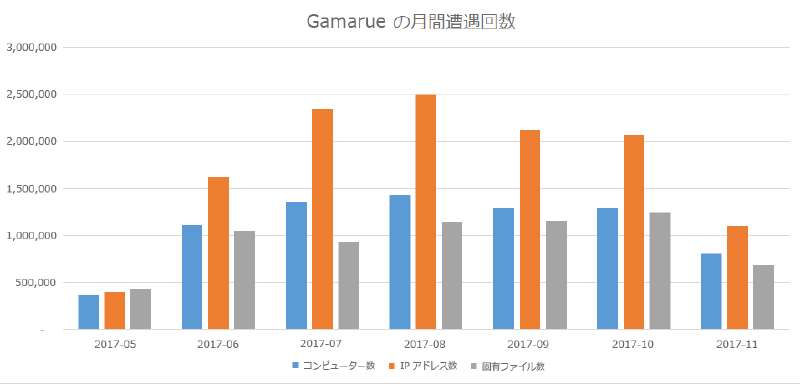

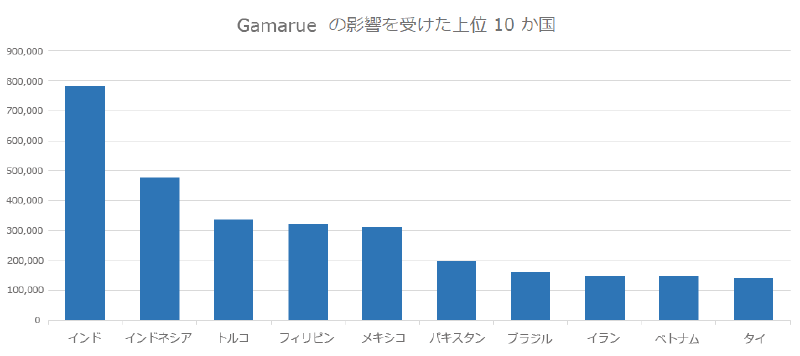

過去 6 年の間、非常に活発なマルウェアだった Gamarue は、撲滅される直前までその勢いを落とすことはありませんでした。直近 6 か月間の Windows Defender のテレメトリからも、Gamarue が世界中に拡散していたことがわかります。

世界中に拡散している中で、Gamarue の遭遇回数の上位 10 か国は、その多くをアジア諸国が占めています。

図 1. 2017 年 5 月から 11 月の Gamarue 遭遇回数上位 10 か国

図 1. 2017 年 5 月から 11 月の Gamarue 遭遇回数上位 10 か国

過去 6 か月間で Gamarue が検出またはブロックされたコンピューターの数は、月平均で 1,095,457 台ほどにのぼります。

図 2. 2017 年 5 月から 11 月に、Gamarue に遭遇したコンピューター数、IP アドレス数、固有ファイル数 (LNK の検出を除く)

Gamarue ボット

Gamarue は、サイバー犯罪の闇市場で Andromeda ボットとして知られています。ボットとは、感染したコンピューターを攻撃者が操作できるようにするプログラムです。他のさまざまなボットと同様に、Gamarue は攻撃者向けの犯罪キットとして販売されています。

犯罪キットには、以下のコンポーネントが含まれています。

- ボット ビルダー : コンピューターに感染するマルウェア バイナリをビルドします

- コマンド アンド コントロール アプリケーション : 攻撃者がボットの管理と操作を行えるようにする PHP ベースのダッシュボード アプリケーションです

- ドキュメント : Gamarue ボットネットの作成方法が記載されています

感染したコンピューターのネットワークであるボットネットは、コマンド アンド コントロール (C&C) サーバーと呼ばれるコンピューター サーバーと通信します。攻撃者はこのサーバーを使用して、感染したコンピューターを操作します。

進化を続ける Gamarue に対し、セキュリティ研究者たちによって綿密な分析が行われてきました。テイクダウン直前には、活動中の Gamarue は 2.06、2.07、2.08、2.09、2.10 の 5 つのバージョンが確認されており、最新の 2.10 が最も活発でした。

Gamarue はモジュール式のため、犯罪キットに含まれるプラグインや別売りのプラグインによって機能を拡張できます。Gamarue のプラグインには、以下のようなものがあります。

- Keylogger (150 ドル) – キー入力やマウス操作を記録し、ユーザー名やパスワード、金融情報などを盗み出します

- Rootkit (犯罪キットに付属) – 攻撃目標のコンピューターで実行されているあらゆるプロセスにルートキット コードを挿入し、Gamarue の持続性を確保します

- Socks4/5 (犯罪キットに付属) – インターネット上のコンピューターにマルウェアや指示を送るために、特定のコンピューターをプロキシ サーバー化します

- Formgrabber (250 ドル) – Web ブラウザー (Chrome、Firefox、Internet Explorer) から送信されるデータを取得します

- Teamviewer (250 ドル) – 攻撃者が感染したコンピューターを遠隔操作したり、デスクトップを覗き見たり、ファイルを転送したりできるようにする機能を持ちます

- Spreader – リムーバブル ドライブ (USB 接続のポータブル HDD やフラッシュ メモリなど) を通じて Gamarue マルウェアを拡散する機能を追加します。また、更新プログラムをダウンロードしたサーバーでドメイン名生成 (DGA) 機能を使用します

Gamarue 攻撃のキル チェーン

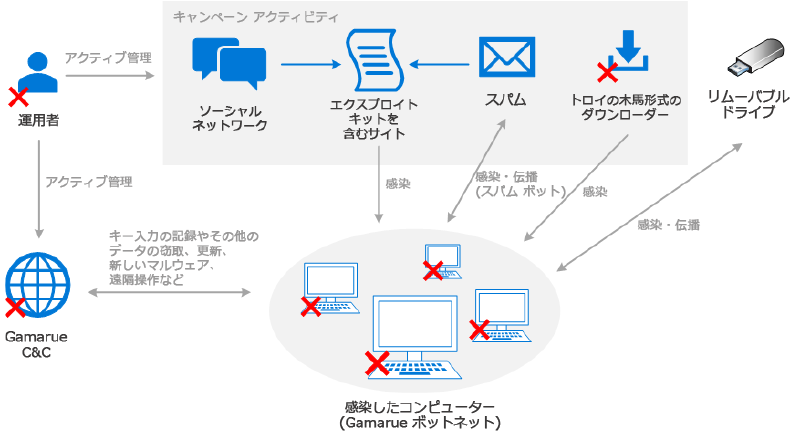

Gamarue は長年にわたり、以下のようなさまざまな攻撃手法で拡散されていました。

- リムーバブル ドライブ

- Gamarue をホストする Web サイトへのリンクを含むソーシャル メディア (Facebook など) のメッセージ

- ドライブバイ ダウンロード/エクスプロイト キット

- 悪意のあるリンクを含むスパム メール

- トロイの木馬型ダウンローダー

Gamarue に感染したマシンは C&C サーバーと通信し、ボットネットの一部となります。攻撃者は C&C サーバーを通じて感染したマシンを操作したり、情報を盗み出したり、コマンドを実行して他のマルウェア モジュールをダウンロードしたりします。

図 3. Gamarue 攻撃のキル チェーン

Gamarue の主な目的は、他の関連マルウェア ファミリを拡散させることです。CME キャンペーンの展開中は、少なくとも 80 種類のマルウェア ファミリが Gamarue によって拡散されました。このマルウェア ファミリには以下のようなものがあります。

- Petya (英語) (ランサムウェア)

- Cerber (英語) (ランサムウェア)

- Troldesh (英語) (ランサムウェア)

- Ursnif (英語) (情報窃取およびバンキング型トロイの木馬)

- Carberp (英語) (情報窃取およびバンキング型トロイの木馬)

- Fareit (英語) (情報窃取および DDoS 実行マルウェア)

- Kasidet (英語) (ワームおよび DDoS 実行マルウェア)

- Lethic (英語) (スパム ボット)

- Cutwail (英語) (スパム ボット)

- Neurevt (英語) (クリック詐欺マルウェア)

- Ursnif (英語) (クリック詐欺マルウェア)

- Fynloski (英語) (バックドア)

他のマルウェアをインストールすることにより、感染したマシンのネットワークで攻撃者が活動できる範囲を拡大します。

C&C サーバーとの通信

Gamarue マルウェアに感染したマシンから C&C サーバーへの通信がトリガーされると、ハード ディスクのボリューム シリアル番号 (コンピューターのボット ID として使用)、Gamarue のビルド ID、感染したマシンのオペレーティング システム、ローカル IP アドレス、サインインしたユーザーが管理者権限を保持しているかどうかを示すインジケーター、感染したマシンのキーボードの言語設定などの情報が収集されます。この情報は、JSON 形式で HTTP を経由して C&C サーバーに送信されます。

この中で興味深いのは、キーボードの言語設定に関する情報です。以下の国に対応するキーボード言語が設定されているコンピューターは、それ以上感染が拡大することはありません。

- ベラルーシ

- ロシア

- ウクライナ

- カザフスタン

これらの情報は、C&C サーバーに送信する前に Gamarue マルウェア本体にハードコードされているキーを使用して RC4 アルゴリズムで暗号化されます。

C&C サーバーがメッセージを受信すると、攻撃者が制御用ダッシュボードで事前に割り当てたコマンドを送信します。

送信されるコマンドは、以下のいずれかです。

- Download EXE (EXE ファイルのダウンロード。追加の実行可能なマルウェア ファイルなど)

- Download DLL (DLL のダウンロード。追加のマルウェアなど。バージョン 2.09 以降では削除された)

- Install plugin (プラグインのインストール)

- Update bot (ボットの更新。ボット マルウェアなど)

- Delete DLLs (DLL の削除。バージョン 2.09 以降では削除された)

- Delete plugins (プラグインの削除)

- Kill bot (ボットの停止)

下 3 つのコマンドは、マシンから Gamarue の痕跡を消すために使用されます。

C&C サーバーからの返信も、感染したマシンからのメッセージの暗号化と同じキーを使用して、RC4 アルゴリズムで暗号化されます。

復号化された返信には以下の情報が含まれています。

- 時間間隔 (分単位) – C&C サーバーに次のコマンドを要求するまでの待機時間

- タスク ID - タスク実行時のエラーの有無を追跡するために攻撃者が使用する ID

- コマンド – 上記のコマンドのいずれか

- ダウンロード URL - コマンドに応じてプラグイン、更新されたバイナリ、他のマルウェアをダウンロードする URL

サンドボックス対抗技術

Gamarue では、分析や検出を困難にするためにウイルス対策ツールに対抗する手法が用いられています。感染する前に、対象マシンで実行中のプロセスのハッシュ リストをチェックして、仮想マシンやサンドボックス ツールなどのマルウェア分析ツールに関連するプロセスを発見した場合は、そのマシンに感染するのを止めます。古いバージョンでは、仮想マシンの場合には偽のペイロードが出現するようになっています。

ステルス技術

Gamarue では、検出を回避するためにクロスプロセス インジェクション (英語) 技術が使用されており、以下のようなコードを正規のプロセスに挿入します。

- msiexec.exe (Gamarue バージョン 2.07 ~ 2.10)

- wuauclt.exe、wupgrade.exe、svchost.exe (バージョン 2.06)

また、ルートキット プラグインを使用して Gamarue のファイルと Autostart レジストリ エントリを潜ませます。

さらに、プラグインの保存と読み込みにもステルス技術を使用します。プラグインはレジストリまたは Gamarue のファイルの代替データ ストリームのいずれかにファイルレスで保存されます。

OS の改ざん

Gamarue は、感染したコンピューターのファイアウォールや Windows Update、ユーザー アカウント制御機能を無効化し、オペレーティング システムを改ざんしようとします。これらの機能は、Gamarue がマシンから駆除されるまで再度有効化することができません。Windows 10 であれば、OS の改ざんを行うことはできません。

収益化

攻撃者が Gamarue で金銭を得る方法は複数あります。関連マルウェアを拡散させることが主な目的である Gamarue は、1 回のインストールごとに金銭が支払われるスキームを利用して利益を上げます。また、プラグインを使用してユーザー情報を盗み出し、サイバー犯罪の闇市場で他の攻撃者に販売します。Gamarue に感染したコンピューターへのアクセス自体も、犯罪者グループ間で販売、貸し出し、リース、交換が行われます。

修復

Gamarue およびその他のマルウェアや望ましくないソフトウェアの感染を防ぐには、以下のような対策を実施します。

- 未知のユーザーからのメールやソーシャル メディアのメッセージの開封に注意する

- プログラム開発業者以外の Web サイトからソフトウェアをダウンロードする場合は慎重に行う

最も重要なのは、Gamarue などの脅威からコンピューターを保護する適切なセキュリティ ソリューションを使用することです。Windows Defender ウイルス対策は、Gamarue マルウェアを検出し削除します。Windows Defender ウイルス対策では、高度な機械学習モデル、ジェネリックおよびヒューリスティックな技術を使用して、新規および未知のマルウェア (英語) をクラウド保護サービスでリアルタイムに検出します。このほか、Microsoft Safety Scanner や Malicious Software Removal Tool (MSRT) などの単体ツールでも Gamarue を検出して削除することができます。

Microsoft Edge は、ソーシャル メディアのメッセージに含まれる悪意のあるリンク、ドライブバイ ダウンロード、エクスプロイト キットなどによる Web サイトからの Gamarue 感染を防ぎます。保護されたブラウザーである Microsoft Edge は、権限の低いアプリ コンテナー内でページを開き、評価に基づいて悪意のあるダウンロードをブロックすることができます。

企業向けの環境では、保護をさらに強化することができます。Windows Defender Advanced Threat Protection では、セキュリティ運用担当者がクロスプロセス インジェクションなどの Gamarue のアクティビティをネットワークで検出し、攻撃を調査および対処する作業を支援します。行動分析や機械学習によって強化された検出ライブラリを備えた Windows Defender ATP では、配信やインストールから、永続化メカニズム、C&C サーバーとの通信に至るまで、マルウェア感染プロセス全体で悪意のある行動を検出することができます。

Microsoft Exchange Online Protection (EOP) では、Office 365 ユーザーを保護する組み込み済みのスパム対策フィルタリング機能により、メールからの Gamarue 感染を防ぎます。Office 365 Advanced Threat Protection は、クリック時の保護機能により、危険な添付ファイル、悪意のあるリンク、ファイルへのリンクを含むメールからメールボックスを保護します。

Windows Defender Exploit Guard では、悪意のあるドキュメント (Gamarue 拡散するものなど) やスクリプトをブロックすることができます。Windows Defender Exploit Guard の攻撃表面縮小 (ASR) 機能では、組み込み済みのインテリジェンスのセットで、悪意のあるドキュメントで観察された不審な行動をブロックします。ASR ルールは、悪意のある添付ファイルをブロックして Microsoft Outlook や Web メール (Gmail、Hotmail、Yahoo など) からの実行や起動を阻止することもできます。

マイクロソフトは、Gamarue に感染したコンピューターの駆除に取り組んでおり、Virus Information Alliance (英語) でサンプルを含むワンタイム パッケージを提供するなど、企業の顧客保護を継続的に支援しています。

マイクロソフト デジタル犯罪対策部門 および Windows Defender 研究チーム

Gamarue (Andromeda) 撲滅に関しては、以下の情報もご参照ください。

- Europol (欧州刑事警察機構): 国際的なサイバー作戦で Andromeda ボットネットを撲滅 (英語)

- ESET: マイクロソフトおよび警察機関との連携により Gamarue ボットネットを撲滅 (英語)