本記事は、Windows Security のブログ “Making Microsoft Edge the most secure browser with Windows Defender Application Guard” (2017 年 10 月 23 日 米国時間公開) を翻訳したものです。

敵は決断力と複雑さの両面において強大化しており、攻撃空間でのイノベーションは絶え間なく続いています。防御策に対する投資の増加に呼応するように、攻撃者は猛烈なスピードで順応し、戦術を向上させています。朗報としては、防御する方も進化し、長い間攻撃者が頼みとしてきた手法を、新しいテクノロジで破壊しています。Windows 10 では、最新の攻撃に対するその場しのぎの報復的ソリューションだけを提供しているわけではありません。それどころか、根本原因をしっかりと調べて、攻撃のクラス全体を根絶できるようなプラットフォームに変換しています。最もインパクトの大きい改善は、攻撃表面の縮小とアーキテクチャの変更という形で提供されます。このような破壊的なアプローチの 1 つの例は、Windows Defender Application Guard (WDAG) で見ることができます。

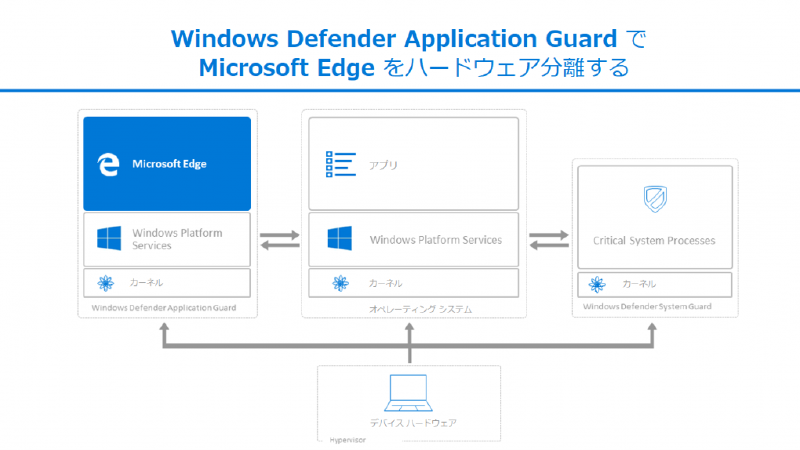

WDAG では、Hyper-V 仮想テクノロジをスリム化したバージョンが導入されており、Microsoft Edge を通じて Windows アプリケーションに、Azure クラウド級の分離とセキュリティのセグメント化をもたらします。WDAG for Microsoft Edge は今日最も強力な分離機能を提供しており、最近リリースされた Windows 10 Version 1709 (Fall Creators Update としても知られている) では、Windows 10 Enterprise のユーザーは Microsoft Edge ブラウザーを完全に分離されたハードウェア環境で実行することができます。これにより、ゼロデイ エクスプロイト、修正プログラムが適用されていない脆弱性、および Web ベースのマルウェアに対して最高レベルの保護が提供されます。WDAG コンテナーは、ユーザーがインターネットを利用するための一時的なコンテナー環境を提供します。ユーザーがログ オフした時にコンテナーをリフレッシュする機能があるため、マルウェアが持続性を保持することができません。

脅威のランドスケープ

近年、ブラウザーやドキュメント リーダーなど攻撃対象となりやすいアプリケーションをソフトウェア分離することが当たり前になってきました。アプリケーションがエクスプロイトによって侵害された際に、ソフトウェア分離はその被害を抑えようとします。サンドボックスがある場合、アプリケーションの悪用に成功して悪意のあるコードが侵入しても、ホスト オペレーティング システム上のデータやリソースへのアクセスは制限され、侵入後の横展開や機密情報の盗難が阻止されます。

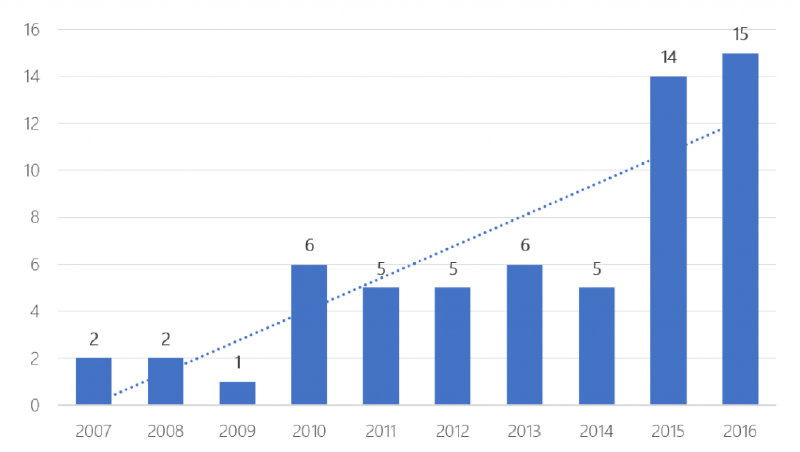

攻撃者はサンドボックスの普及に対応して、注意の先をカーネル攻撃に移すことで戦術をすばやく適応させました。大多数のソフトウェア サンドボックスでは、カーネルの攻撃表面が制限されていないため、サンドボックス化されたアプリ内でのコード実行に成功した攻撃者は「エスケープ」を行い、攻撃を昇格させることができます。この傾向が強まっていることは、マイクロソフトの脅威アナリストが収集した Windows の既知のカーネル エクスプロイト数に関するデータによって裏付けられています。

マイクロソフトが収集したカーネル エクスプロイト数 (年単位)

近年見られる急増は、カーネル エクスプロイトを悪用してソフトウェア サンドボックスをエスケープする攻撃者に起因します。セキュリティ意識の高い企業では、Microsoft Edge のトップレベルのエクスプロイト軽減策 (英語情報) と分離機能に、Windows Defender Application Guard for Microsoft Edge が提供するカーネル保護層を追加することで、セキュリティを増強することができます。

仮想化ベースの分離

マイクロソフトでは、カーネル攻撃の増加に対抗するために、サンドボックス技術において大規模な技術的ブレークスルーを遂げました。Windows Defender Application Guard は、ハードウェアにサポートされた仮想化技術を活用して、信頼されていないインターネットを閲覧する際に Microsoft Edge をホストするための、親 Windows OS の「ミニチュア」バージョンを作成します。ユーザーが完全なエクスプロイト チェーンを含むリンクまたはサイトにアクセスした場合、「ゲスト」カーネルのコンテナーは、機密情報、企業情報および企業の認証情報を含むホスト マシンから完全に分離されます。つまり、ゼロデイのカーネル エクスプロイトでさえコンテナーまでしか侵害できず、ユーザー データ、アプリ、組織のネットワーク、およびその他の OS の安全が確保されるということを意味します。ユーザーがログオフした際にコンテナーは破棄され、攻撃のすべての痕跡が消去されます。

この分離に関するブレークスルーは、ゲスト コンテナーと親 OS の間でリソースを安全に共有する新しい形式のコンテナー技術を作ることによって達成されました。標準的な仮想マシンとは異なり、WDAG コンテナー技術は DLL、実行可能ファイル、およびその他のオペレーティング システムのリソースをゲストと親との間で安全に共有し、WDAG VM の作成に必要なリソースを最小限にします。その結果、WDAG コンテナー イメージの固有のディスク フットプリントは驚くべきことに 18 MB しかありません! さらに、Windows オペレーティング システムは WDAG コンテナー アプリへのフル サポートに「対応」しました。これによって、使用されていないコンテナーを一時停止したり優先度を下げたりすることでバッテリーの寿命を維持し、コンテナー アプリのユーザー エクスペリエンスがネイティブ アプリと比較可能になりました。言語設定、アクセシビリティ、およびその他の多くのオペレーティング システムのコアな機能はすべて、コンテナーを介して動作し、WDAG が提供する高度なセキュリティはほぼ透過的にユーザーに提供されます。

WDAG コンテナー技術の価値提案の中でもセキュリティは最重要であるため、Microsoft Offensive Security Research (OSR) および Windows の Security Assurance (SA) は WDAG エンジニアリング チームと協業し、徹底的に安全なテクノロジを構築しました。このパートナーシップがもたらしたメリットは、WDAG そのものと、最終的に WDAG に実装することができたセキュリティに対して劇的な影響をもたらしました。使用したプロセスの詳細は、マイクロソフトにおける今後のセキュリティ関連の研究および開発に対する強力なモデルとなると考えているため、開催予定* の Microsoft BlueHat Conference で公開します。WDAG が出荷された今、安全性を高める取り組みは続きます。実施中の WDAG に関する報奨金プログラムでは引き続きレビューが行われ、その土台となっているハイパーバイザーに影響のある問題を発見した場合、最高で 25,000 米国ドルが支払われます。

一言で言えば、WDAG は極めて少ないシステム リソースとユーザー エクスペリエンス コストで VM レベルの分離を提供します。

* Microsoft BlueHat Conference は、2017 年 11 月 8 ~ 9 日に開催済み。

WDAG の管理と Windows Defender ATP の統合

ユーザー エクスペリエンスと分離のカスタマイズは、分離ベースのセキュリティ ソリューションについて議論する上で最も一般的なトピックです。Windows Defender Application Guard は、組織が、エンタープライズのリスク プロファイルとセキュリティに対する姿勢に基づいて、ユーザー エクスペリエンスとセキュリティ ポリシーをカスタマイズできるよう、複数のポリシーを提供します。

信頼性に関する判断の視点から最も重要なポリシーは、ネットワーク分離ポリシーです。ネットワーク分離ポリシーでは、エンタープライズが管理していない、または明示的に信頼していない URL やネットワークの場所、それゆえにネイティブのホスト ブラウザーではなく、分離されたコンテナー環境で開くかということを定義します。WDAG は IP ベースおよびホストベースのポリシー定義のオプションにより、この管理をシンプルにします。このポリシーは Windows Information Protection などの機能とも共有され、企業のデータ漏えいを防止するために使用されます。

クリップボードおよび印刷のポリシーは、Windows 10 ホストと WDAG コンテナー間で行われるユーザー主導のデータ交換をコントロールします。永続化ポリシーは、ユーザーが生成したすべてのセッション データ (クッキー、ダウンロードされたファイル、インターネット一時ファイルなど) を、コンテナーのリサイクル時に破棄すべきかどうか、あるいはコンテナー内で後に使用するために保持するかどうかを決定します。

WDAG ポリシーの詳細については、製品ドキュメントを参照してください。

Windows Defender Application Guard 管理オプション

Windows Defender Application Guard 管理オプション

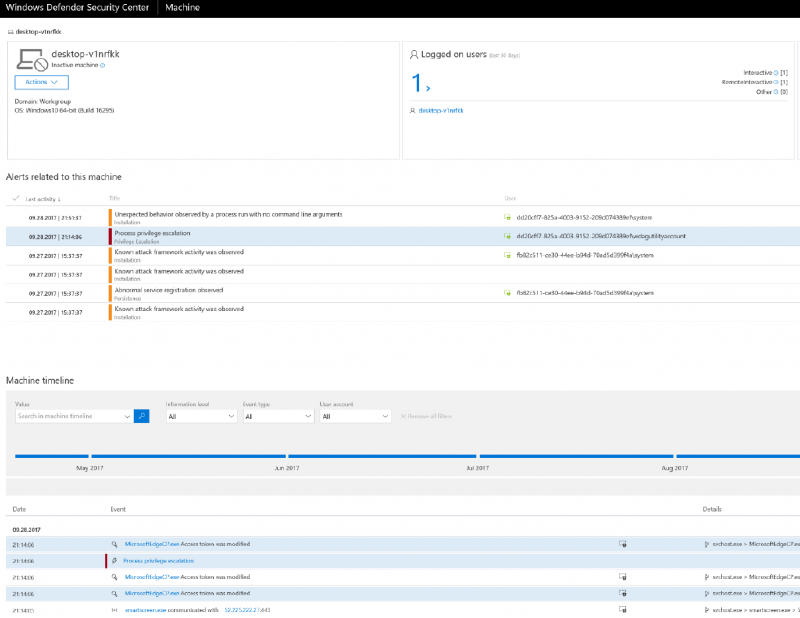

WDAG は、Windows Defender ATP および Microsoft 365 を使用しているお客様に対して WDATP の侵入後の保護と EDR (Endpoint Detection and Response) 機能との深い統合を提供します。これによって、WDAG を使用しているお客様はコンテナー内で阻止および分離された悪意のある攻撃を確認し、Windows が提供する複数のセキュリティ レイヤーに渡ってさらなる修復や防御的なアクションを取ることが可能になるため、重要な統合のポイントであると言えます。

WDATP チームでは、ブラウザーおよびカーネルの侵害を検出できるあらゆる種類のコンテナー固有の IOA (攻撃インジケーター) を開発しました。統合的なゼロデイ攻撃シナリオにおける侵入前および侵入後のソリューションとして WDAG と WDATP の組み合わせが発揮する力に焦点を当てている最近のマイクロソフトのメカニック向けセッション (英語情報) では、これらの機能が紹介されました。

Windows Defender ATP コンソールに表示された WDAG コンテナー関連のイベント

Windows Defender ATP のユーザーには、視覚的なキューとイベント フィルタリングを通じてコンテナー固有の調査を実施する手段が与えられつつ、コンテナーとホストからのイベントを 1 つのタイムラインで調査するエクスペリエンスも提供されます。

WDAG の侵入前の分離機能と Windows Defender ATP が提供する詳細な調査と分析の組み合わせによる堅牢な防御で、お客様を複雑で最先端の攻撃者からも守ります。

終わりに

Windows Defender Application Guard は、Microsoft Edge の非常に優れたエクスプロイト軽減策とサンドボックス機能に、ハードウェア分離レベルの機能を追加します。これは、Windows コアにハードウェアのコンテナーベース分離機能を組み込むことで実現しました。WDAG は、低いリソースの消費、詳細な OS のエンライトメント、および健全なハードウェア要件のもと、ネイティブとほぼ同等のユーザー エクスペリエンスを提供します。Fall Creators Update を展開している企業では今すぐ WDAG を導入することで、ワールドクラスのハードウェアに根ざしたセキュリティによって、エンタープライズ向けのブラウザーとして最も安全性に優れた Microsoft Edge のメリットを実感することができます。

David Weston (@dwizzzleMSFT)

Principal Group Manager, Windows & Devices Group, Security & Enterprise