本記事は、Windows Security のブログ “Windows Defender Exploit Guard: Reduce the attack surface against next-generation malware” (2017 年 10 月 23 日 米国時間公開) を翻訳したものです。

Windows Defender Exploit Guard は、Windows 10 Fall Creators Update (英語情報) に搭載された新しい侵入防止機能です。Windows Defender Exploit Guard の 4 つのコンポーネントは、さまざまな種類の攻撃ベクトルに対してデバイスをロック ダウンし、マルウェア攻撃でよく見られる動作をブロックするよう設計されており、同時に、エンタープライズがセキュリティ リスクと生産性の要件のバランスを保つことを可能にします。

従来のウイルス対策テクノロジは、クラウドベースの機械学習とヒューリスティックの組み合わせを使用して、悪意のある実行ファイルの識別と削除を行うもので、エンドポイント セキュリティ スタックにとって不可欠な要件です。ウイルス対策の検出機能が進化しているにもかかわらず、攻撃者は適合し続け、保有している仕掛けや技術を拡張して、ディスクに書き込むことなくエンドポイントの侵害、識別情報の盗難、およびランサムウェア攻撃を実行しています。すべての脅威の 50% 以上を構成するファイルレス攻撃の最新の傾向は大変危険で絶えず変化しており、従来型のウイルス対策を回避するよう設計されています。ファイルレス攻撃には、非従来型の実行可能ファイル (例えば、アクティブ コンテンツを含むドキュメント) を使うものと、脆弱性を悪用するものの 2 種類があります。

Windows Defender Exploit Guard は、Microsoft Intelligent Security Graph (ISG) の機能およびマイクロソフトの世界的なセキュリティ研究チームを活用し、アクティブなエクスプロイトやよく見られる動作を識別して、キル チェーンのさまざまな段階でこのような種類の攻撃を阻止しています。悪用される脆弱性の根本は多様で、配信メカニズムは異なりペイロードも変化しますが、多くの攻撃が踏襲するコアとなる動作とベクトルがあります。ISG を使って絶え間ないイベントをさまざまな悪意のある動作に関連付けることで、Windows Defender Exploit Guard は新たな脅威に対処するために必要な機能とコントロールを提供します。

Windows Defender Exploit Guard の 4 つのコンポーネントを以下に紹介します。

- 攻撃表面の縮小 (ASR、Attack Surface Reduction) : Office ベース、スクリプトベース、および電子メールベースの脅威をブロックすることで、マルウェアがマシンに侵入することを防止するためにエンタープライズが活用できる一連のコントロールです。

- ネットワーク保護: Windows Defender SmartScreen を使って、デバイスから信頼されていないホスト / IP へのアウトバウンド プロセスをブロックすることで、Web ベースの脅威からエンドポイントを保護します。

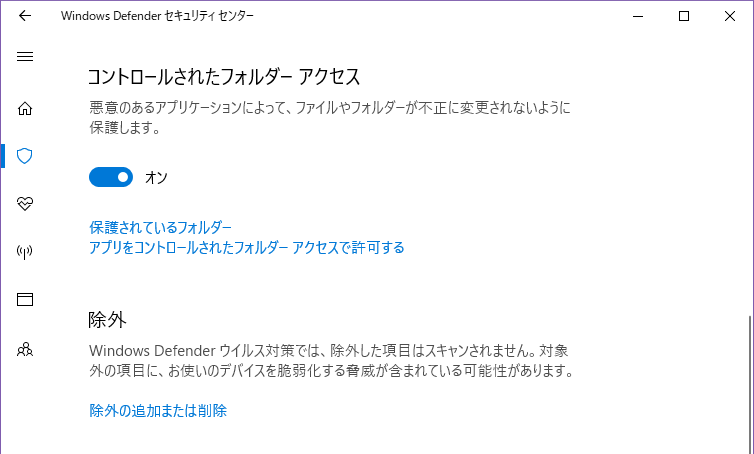

- コントロールされたフォルダー アクセス: 信頼されていないプロセスによる保護されたフォルダーへのアクセスをブロックすることで、ランサムウェアから機密データを保護します。

- Exploit Protection: システムおよびアプリケーションを保護するために簡単に構成できる、悪用の緩和策です (EMET を置き換えるもの)。

攻撃表面の縮小 (ASR): デバイスの攻撃表面を制御するためのインテリジェンス

電子メールおよび Office アプリケーションは通常、エンタープライズの生産性の要としてとらえられていますが、今でも最も一般的な攻撃ベクトルであり、セキュリティ管理者にとって悪夢のような出来事を引き起こす可能性を持っています。Office および電子メールはどちらも、悪意のあるアクターがマルウェアやファイルレス攻撃を仕掛けるためのメカニズムを、シンプルで簡単に配信する役割を果たしています。Office のマクロやスクリプトには生産性の高い使用法が多く存在しますが、悪意のあるアクターはそれらを使って完全にメモリ内で作動し、多くの場合、従来型のウイルス対策技術では検出できないエクスプロイトを直接実行することが可能です。1 人のユーザーが、正当に見える Office ファイルでマクロを有効化したり、悪意のある PowerShell スクリプトを実行する電子メールの添付ファイルを開いたりするだけで、マシンを侵害することができるのです。

攻撃表面の縮小 (ASR) は、生産的なシナリオを妨げることなく、悪意のあるドキュメントが実行する際に使う根本的な動作をブロックする、組み込み済みのインテリジェンスをエンタープライズに提供します。脅威やエクスプロイトの種類に関係なく悪意のある動作をブロックすることで、ASR はつい先日発見された CVE-2017-8759、CVE-2017-11292、および CVE-2017-11826 (英語情報) のような未知のゼロデイ攻撃からエンタープライズを保護することができます。

Fall Creators Update の ASR がカバーしている動作の対象範囲は、Office、スクリプト、および電子メールで異なります。

Office アプリに関して ASR が提供する機能は、以下のとおりです。

- Office アプリが実行可能ファイルのコンテンツを作成できないようにする

- Office アプリが子プロセスを起動できないようにする

- Office アプリが他のプロセスに挿入できないようにする

- Office のマクロ コードからの Win32 のインポートをブロックする

- 難読化されたマクロ コードをブロックする

悪意のある Office マクロは多くの場合、挿入や実行可能ファイルの起動などのテクニックを活用しますが、ASR は最近普及しつつある DDEDownloader (英語情報) のような新しいエクスプロイトからエンドユーザーを保護することもできます。このエクスプロイトは、Office ドキュメントの動的データ交換 (DDE) のポップアップを使用して PowerShell ダウンローダーを実行します。しかし、その際に起動する子プロセスは、子プロセス ルールのブロック対象なのです。

スクリプトに関して ASR が提供する機能は、以下のとおりです。

- 難読化された悪意のある JavaScript、VBScript、および PowerShell コードをブロックする

- JavaScript および VBScript がインターネットからダウンロードされたペイロードを実行することをブロックする

ASR を支えるインテリジェンスを紹介する例として、難読化されたコードへの対処方法を見ていきます。このケースの場合、難読化検出機能は機械学習モデルを装備しており、クラウド保護サービスで毎週複数回、再教育されます。モデルはクライアント上で更新され、そこで Antimalware Scan Interface (AMSI) と連動してスクリプトが悪意の目的で難読化されたかどうかを判別します。確実性の高い一致があった場合、そのスクリプトに対するアクセスの試みはブロックされます。

電子メールに関して ASR が提供する機能は、以下のとおりです。

- 電子メール (Web メール / メール クライアント) に添付された実行可能ファイルのコンテンツの実行をブロックする

エンタープライズの管理者は、企業の電子メール (例えば、Office 365 など) にポリシーを設定し、エンド ユーザーの受信箱に配信されるファイルを制限することが可能です。しかし、個人用の電子メール経由で会社のデバイスに配信されるファイルを制御することはできません。スピアフィッシングの増加を受け、従業員の個人用の電子メールも標的となるため保護が必要です。エンタープライズの管理者は ASR を使って、会社のデバイスで受信する個人用の電子メールに関して、Web メールおよびメール クライアントの両方にファイル ポリシーを適用することができます。

エンタープライズ内で実行されている基幹業務アプリケーションに ASR の検知によって影響を受ける可能性のある特異な動作が存在する場合、ファイルおよびフォルダー ベースで例外を設定するカスタマイズ機能が提供されています。

ASR が機能するためには、Windows Defender ウイルス対策がプライマリのウイルス対策ソフトであることと、リアルタイム保護が有効になっていることが要件となります。Windows 10 のセキュリティ ベースライン (英語情報) では、これらの脅威ベクトルからデバイスを保護するために、ルールの大部分をブロック モードに設定することを推奨しています。

ネットワーク保護: アウトバウンドの接続をブロックする

インターネットは、ユーザーを誘導し騙すために設計された悪意のある Web サイトが集中する場所です。それらのサイトは、フィッシング、虚偽の広告、サポート詐欺、ソーシャル エンジニアリングなどをキャンペーンの一部として利用します。情報を取得したり、直接的な金銭の支払いを求めたりする攻撃もあれば、マシンにマルウェアをインストールしようと試みるものもあります。マルウェアは多くの場合、攻撃者がネットワーク上の他のマシンへ感染させるための命令を受け取ったり、追加の悪意のあるペイロードを配信したりするために、コマンド アンド コントロール (C&C) サーバーへの接続を試みます。

Windows Defender SmartScreen は、Intelligent Security Graph (ISG) を使ってソーシャル エンジニアリング手法によるマルウェアやフィッシングなどの Web ベースの脅威から Microsoft Edge を保護します。これによって Microsoft Edge は最もセキュアなブラウザーの 1 つとなり、NSS Labs 社が実施したフィッシング保護に関するテスト結果 (2017 年 8 月 23 日から 9 月 12 日の間に実施) (英語情報) によるとそのパフォーマンスは Chrome と Firefox を上回るものでした。

Windows Defender Exploit Guard のネットワーク保護機能は、ISG のインテリジェンスを同じように活用して、アウトバウンドの接続が確立する前に検査し必要があればブロックします。これにより、システムおよびネットワーク スタック全体で Microsoft Edge に以前提供されていたものと同じレベルの保護が実現します。

ネットワーク保護機能では、カーネルに新しいネットワーク フィルタリングのドライバーが統合されたことで、ISG のホスト名と IP アドレスに関連した評価インテリジェンスに基づいてアウトバウンドのネットワーク トラフィックを評価しブロックすることが可能です。また、クラウド参照と効率の良いキャッシングを組み合わせた評価チェックにより、通信チャネルに依存する Web ベースのマルウェアを動作不可能な状態にすることができます。

アウトバウンドの発信先がフィッシング、ソーシャル エンジニアリング手法によるマルウェア、または C&C Web サイトであろうと、あるいは発信元がブラウザーやバックグラウンド プロセスから生じるものであろうと、ネットワーク保護はその接続をインターセプトし強制終了させることができます。このフィルタリング機能は、他のセキュリティ ソリューションやブラウザーなどの同様の保護機能を強化し、連携して動作することもできます。

コントロールされたフォルダー アクセス

ランサムウェアやその他の不正なアプリによるファイルの暗号化は、ドキュメント、大事な写真や動画、その他の重要なファイルなどデータのコントロールを失うことを意味します。エンタープライズおよび中小企業にとってファイルへのアクセスを失うことは、事業の中断を招く可能性があります。コントロールされたフォルダー アクセス (英語情報) は、重要なフォルダーをロック ダウンし、承認されたアプリからのみアクセスを許可することでファイルを保護します。悪意があるか疑わしい実行可能ファイル、DLL、スクリプトなどを含む承認されていないアプリは、(これは多くのマルウェアが実施する手法ですが) ユーザーまたは管理者の権限で実行されている場合でもアクセスを拒否されます。

コントロールされたフォルダー アクセスは、既定でドキュメントやその他の重要なデータが保存されている共通フォルダーを保護しますが、カスタマイズすることもできます。他のドライブ上にあるものも含め、保護するフォルダーを追加することも可能です。信頼するアプリによる保護されているフォルダーへのアクセスを許可することもできるので、固有あるいはカスタム アプリを使用している場合でも、日常の生産性が影響を受けることはありません。

コントロールされたフォルダー アクセスを有効にすると、承認されていないアクセスをブロックし、不正アプリによる保護されているフォルダー内のファイルへのアクセスや変更の試行についてユーザーに通知します。この保護をリアルタイムで提供します。

Exploit Protection

Windows Defender Exploit Guard の Exploit Protection は、Windows 10 に直接組み込まれている脆弱性軽減策とセキュリティ強化機能の技術を象徴するスイートです。Fall Creators Update をインストールすれば、マシンでは適切な軽減策の設定が構成され、適用されます。

EMET の提供終了

Enhanced Mitigation Experience Toolkit (EMET) を使用していたユーザーの皆さまは、マシンのアップグレード中に EMET が自動的にアンインストールされたことに気づいたことでしょう。これは、EMET の長所が WDEG に包含され Windows 10 に直接組み込まれており、プラットフォームの一部となったためです。Windows Defender セキュリティ センターでは、以前と同様のユーザー エクスペリエンスで EMET で提供されていた脆弱性軽減機能を構成することができます。詳細については、ブログ「EMET II のさらに先へ – Windows Defender Exploit Guard」を参照してください。

Windows Defender Exploit Guard の Exploit Protection では、軽減策の構成について、EMET よりも多くの異なるフォーマットを受容する点に注目してください。Exploit Protection および Windows Defender Exploit Guard への移行プロセスを容易にするために、EMET の XML 設定ファイルを Exploit Guard の Windows 10 の軽減策ポリシーに変換する PowerShell モジュールが提供されています。この PowerShell モジュールは、Windows Defender セキュリティ センターに、軽減策を設定するための追加のインターフェイスも提供しています。

この PowerShell モジュールに関する情報と、Windows 10 のセキュリティに関連する EMET 機能の詳細については、「Enhanced Mitigation Experience Toolkit に関連する Windows 10 の理解」のトピックを参照してください。Windows 10 の脅威の軽減に関する詳細は、「Windows 10 のセキュリティ機能を使用して脅威を軽減する」を参照してください。最後に、Windows 10 のセキュリティ ベースライン (英語情報) は、適用すべき推奨の Exploit Protection の XML を提供します。

Windows Defender Exploit Guard の管理容易性

Windows Defender Exploit Guard のすべてのコンポーネントは、グループ ポリシー (GP)、System Center Configuration Manager (SCCM)、および Microsoft Intune のようなモバイル デバイス管理 (MDM) から管理することができます。

すべてのコンポーネントは、監査モードおよびブロック モードの両方での実行をサポートします。ブロック モードが有効化されており、対象となるような悪意のある動作が観測された場合、Windows Defender Exploit Guard はリアルタイムでそのイベントの発生をブロックします。攻撃表面の縮小、コントロールされたフォルダー アクセスおよびネットワーク保護によるイベントのブロックは、エンドポイントにイベント ログと共にトースト通知としてリアルタイムに表示され、セキュリティ運用要員はこの情報を Windows Defender Advanced Threat Protection (WD ATP) コンソールで一元的に確認することができます。監査モードでは、動作そのものをブロックする代わりにイベントが起こる可能性を検出し、その情報をイベント ログおよび WD ATP コンソールに表示します。これによって、エンタープライズは Windows Defender Exploit Guard のルールまたは機能が企業内でどのように実行されるかを評価し、例外を設定する必要があるかどうかを判別することができます。さらに、監査モードではエンタープライズでどのような動作が行われているかについての莫大な量の情報を提供し、セキュリティ管理者がブロック モードに変更すべきルールがあるかを判別するための貴重な情報を提供しています。

Windows Defender Advanced Threat Protection

Windows Defender ATP は、エンタープライズ全体の管理対象エンドポイントで起こっているすべてのセキュリティ関連の入力やイベントを管理し表示するための、単一の画面を提供します。Windows Defender ATP を使って Exploit Guard のイベントの実行プロセス ツリー全体を確認することが可能で、何が起こったかを判定し、正しく対応することが非常に容易になります。下の図では、Word 内の悪意のあるドキュメントが悪用されて、実行可能ファイルをシステム上に保存する例を示しています。C:\Demo フォルダーにアクセスを試みた際にブロックされています。

Exploit Guard は、Windows Defender ATP コンソールのセキュリティ分析ダッシュボードでも表示することができます。これにより、エンタープライズはデバイスの機能がどのように構成されているかを確認し、セキュリティ構成のベスト プラクティスに基づいた推奨事項を順守することが可能です。

最後になりますが、Windows Defender Exploit Guard は Windows 10 の Fall Creators Update に追加された新しい防御機能の中でも最も重要なものの 1 つです。いろいろな意味で、予防的な保護のスタックを完成する機能です。Windows Defender ウイルス対策と同時に Windows Defender Exploit Guard を導入した組織は、最新のファイルレス攻撃およびホスト侵入に対処する効果が高く、差別化されたソリューションが備わったことに気づくでしょう。皆様には、できるだけ早い機会にこの機能を評価することお勧めします。そして、皆さまからのご意見をお待ちしています。

Misha Kutsovsky (@mkutsovsky)

Program Manager, Windows Active Defense