本記事は、Microsoft Malware Protection Center のブログ “Exploit for CVE-2017-8759 detected and neutralized” (2017 年 9 月 12 日 米国時間公開) を翻訳したものです。

マイクロソフトが 2017 年 9 月 12 日 (米国時間) に公開したセキュリティ更新プログラムには、Microsoft Word をエントリ ベクターとして悪用する未知の脆弱性を解決する修正が含まれています。マイクロソフトが提供する高度な脅威検知ソリューションを利用しているお客様は、この脅威から既に保護されていました。

CVE-2017-8759 (英語情報) として分類されているこの脆弱性は、限定的な標的型攻撃で悪用されていたもので、パートナーである FireEye 社によって報告されました。マイクロソフトは、責任をもってこの脆弱性を報告 (英語情報) し、私たちと共にお客様保護に取り組んでくださった FireEye 社に感謝の意を表します。

マイクロソフト製品の更新プログラムを自動的に受信しているお客様は、追加のアクションを取ることなくこの攻撃から保護されています。自動更新を利用していないお客様は、不用意に脆弱性にさらされないよう、今月の更新プログラムの早急な適用を検討してください。

Office 365 ATP および Windows Defender ATP を利用しているお客様の保護

Office 365 Advanced Threat Protection や Windows Defender Advanced Threat Protection など、マイクロソフトが提供する高度な脅威検知ソリューションを実行中のお客様は、追加の更新プログラムを適用することなくこの攻撃から保護されていました。Windows 10 S では、セキュリティ構成と縮小された攻撃面により、既定でこの攻撃がブロックされます。

Office 365 ATP のメール デトネーションおよびフィルタリングのソリューションを採用しているお客様の環境では、悪意のある添付ファイルは自動的にブロックされました。添付ファイルは、以前のエクスプロイトとの類似性および悪意のある動作の検知に基づきブロックされました。セキュリティ運用要員は、Office 365 の脅威エクスプローラーで ATP による行動検知の画面を確認できていたことでしょう。

図 1. 添付ファイルをブロックした理由が Office 365 ATP コンソールに表示されている様子

Windows Defender ATP も、このエクスプロイトがスクリプト エンジンや PowerShell を利用して実行したエクスプロイト後のアクティビティに関連する複数の警告を挙げていました。マルウェアがインストールされた後に続く攻撃の各段階でも、追加の警告が可視化され確認できる可能性があります。

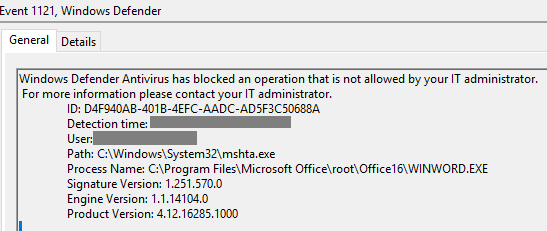

さらに Windows Defender ウイルス対策では、未知の脅威からほぼリアルタイムで保護するクラウド保護サービスを通じて、この脆弱性のエクスプロイトを Exploit:RTF/Fitipol.A、Behavior:Win32/Fitipol.A、および Exploit:RTF/CVE-2017-8759 として検知し、ブロックします。

図 2: CVE-2017-8759 のゼロデイ エクスプロイトに関して挙げられた Windows Defender ATP の警告

Windows Defender Exploit Guard による保護

近く公開される Windows 10 Fall Creators Update を検証中のお客様へ、Windows Defender Exploit Guard (英語情報) もまた、数ある Attack Surface Reduction (ASR) のルールとエクスプロイトからの保護機能の中の 1 つを利用して、この攻撃を防止できていたことをお知らせします。

図 3: Windows Defender Exploit Guard が記録したエクスプロイトのブロック イベントの例

Windows Defender Exploit Guard (英語情報) は、Windows 10 Fall Creators Update リリースの多層防御の一部を構成するものです。

FinFisher につながるもう 1 つのゼロデイ エクスプロイト

CVE-2017-8759 (英語情報) の脆弱性により、ユーザーがスパム メールを開いて信頼できない添付ファイルをダブルクリックし、Microsoft Office の保護ビュー モードを無効化した場合、リモートでコードが実行される可能性があります。このエクスプロイトは、本来の脆弱なコンポーネントに到達するための最初のベクターとして Microsoft Word を利用します。その脆弱なコンポーネントは Microsoft Office とは無関係で、.NET クラスを介した特定の SOAP レンダリング機能に関与しているものです。

この新しいキャンペーンの情報については、パートナーである FireEye 社が公開している感染のメカニズムとエクスプロイトの詳細を説明するテクニカル ブログ (英語情報) を参照してください。

FireEye 社から最初の通知を受けた後、Windows Defender のテレメトリから、このゼロデイ エクスプロイトが非常に限られた範囲で使用されていることを確認しました。攻撃者はこのエクスプロイトを悪用して Wingbird として検知されるスパイウェアを配置しました。このスパイウェアは、セキュリティ コミュニティでは “FinFisher” として知られ、多くの場合、高コストのゼロデイ脆弱性と組み合わせて高度な攻撃者によって使用される商用の監視パッケージです。

マイクロソフトの研究者は、このオペレーションに関与している攻撃者が、スピアフィッシングの添付ファイルを FinFisher スパイウェアと組み合わせて類似のゼロデイ エクスプロイトを使用した NEODYMIUM グループ (英語情報) と関連している可能性があると信じています。NEODYMIUM グループについては、2016 年に Windows Security ブログ (英語情報) で説明しています。この新しい攻撃および NEODYMIUM による攻撃の詳細について、ATP を利用するお客様は製品内にある本グループに関する Threat Intelligence レポートを参照することをお勧めします。

Elia Florio

Windows Defender ATP Research Team