本記事は、Microsoft Secure ブログ “A worthy upgrade: Next-gen security on Windows 10 proves resilient against ransomware outbreaks in 2017” (2018 年 1 月 10 日 米国時間公開) を翻訳したものです。

2017 年、ランサムウェア (英語) はより巧妙化する脅威の確立した攻撃手法や技術を利用することで、かつてないレベルの感染拡大と被害をもたらしました。昨年猛威を振るったランサムウェアには、以下のような特徴が見られました。

- 3 回にわたる大規模感染が発生。ランサムウェアの威力は、企業のネットワークへ影響を及ぼし、病院、輸送、交通システムといった基幹サービスの機能停止を引き起こすなど、実社会に衝撃を与えた

- 被害に遭ったコンピューターは 300 万台。さらに数百万の規模で、ランサムウェア キル チェーンの構成要素であるダウンローダー型トロイの木馬、エクスプロイト、メール、Web サイトなどの遭遇が確認されている

- サプライ チェーンを狙った攻撃、エクスプロイト、フィッシング メール、Office の DDE 機能を利用したドキュメントなど、新たな攻撃経路からのランサムウェア感染が確認されている

- 120 以上の新種のランサムウェアに加え、既存のファミリや比較的マイナーなランサムウェアの亜種がヒューリスティック検知やジェネリック検知で無数に検出されている。「サービスとしてのランサムウェア (ransamware-as-a-service)」を利用して拡大するサイバー犯罪企業が存在する

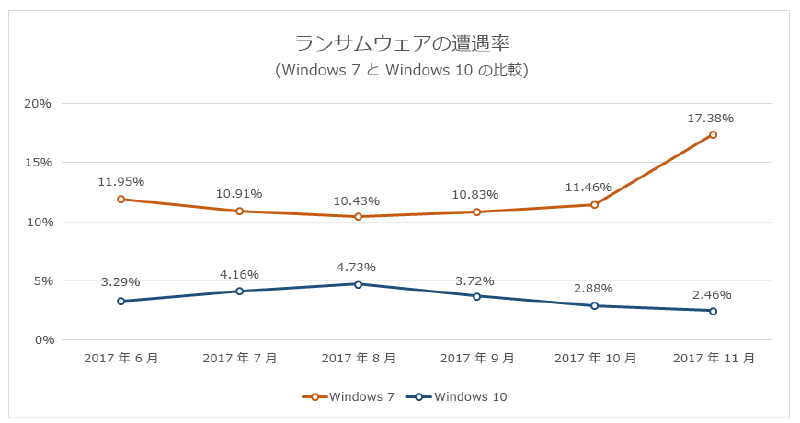

- エクスプロイトやほかの攻撃経路からもわかるように、マルウェアは巧妙性を増しており、古いプラットフォームほどランサムウェアの攻撃を受けやすくなっています。Windows 7 デバイスの 6 月から 11 月にかけてのランサムウェアの遭遇率は、Windows 10 デバイスに比べて 3.4 倍も高くなっています。

図 1. Windows 7 デバイスと Windows 10 デバイスのランサムウェアの遭遇率。マイクロソフトのリアルタイム セキュリティ機能搭載の OS バージョンを実行するコンピューターで、ランサムウェアをブロックまたは検知した比率を表す。

このデータから、攻撃者が Windows 7 を標的にしていることがわかります。古いプラットフォームが最新の脅威に難なく侵入されてしまうのは、Windows 10 に組み込まれているエンドツーエンドの高度な防御スタックが備わっていないためです。Windows 10 は、継続的に機能強化を実施して、ランサムウェアなどの攻撃に対する回復性をさらに向上しています。

Windows 10: ランサムウェア攻撃に対する多層防御

2017 年には、ランサムウェアの大規模感染が 3 回発生しました。その拡散や感染の手法は必ずしも新しいものではありませんでしたが、従来のランサムウェアではあまり使用されないものでした。Windows 7 にも攻撃を軽減するためのテクノロジが備わっていますが、Windows 10 には、これら攻撃手法に対応したプラットフォーム緩和策と次世代テクノロジが包括的に組み込まれています。さらに、セキュリティとパフォーマンスがさらに合理化された Windows 10 S では、ランサムウェアなどの脅威に対してデバイスをロックダウンします。

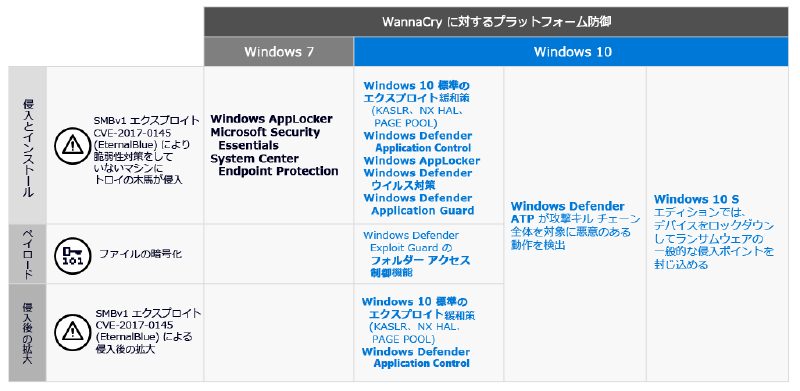

5 月に世界規模の感染を最初に発生させたランサムウェアは、WannaCry (Ransom: Win32/WannaCrypt、英語) でした。WannaCry は、既に修正がリリースされている SMBv1 の脆弱性を突いた EternalBlue と呼ばれるエクスプロイトを利用してコンピューターを感染させるもので、ランサムウェアとしては今まで観察されたことのないスピードでネットワークに拡散されました。

Windows 7 の場合、Windows AppLocker や Microsoft Security Essentials、System Center Endpoint Protection (SCEP) といったマルウェア対策ソリューションで感染プロセスをブロックします。しかし、WannaCry はエクスプロイトを利用して拡散しデバイスに感染したため、脆弱性の対策がなされていない Windows 7 デバイスが含まれるネットワークに被害をもたらしました。WannaCry の感染被害によって、重要なセキュリティ パッチには特に注意を払い、プラットフォームとソフトウェアを最新の状態に保つことの重要性が改めて示されました。

Windows 10 は WannaCry 攻撃の被害を受けることはありませんでした。Windows 10 には WannaCry ランサムウェアとその拡散手法を阻止するセキュリティ テクノロジが組み込まれており、標準で搭載されているエクスプロイト緩和策 (KASLR と NX HAL、PAGE POOL) のほか、kCFG (カーネルの制御フロー ガード) と HVCI (カーネルのコード整合性) により、エクスプロイト攻撃から保護されています。

図 2. WannaCry に対する Windows 7 と Windows 10 のプラットフォーム防御

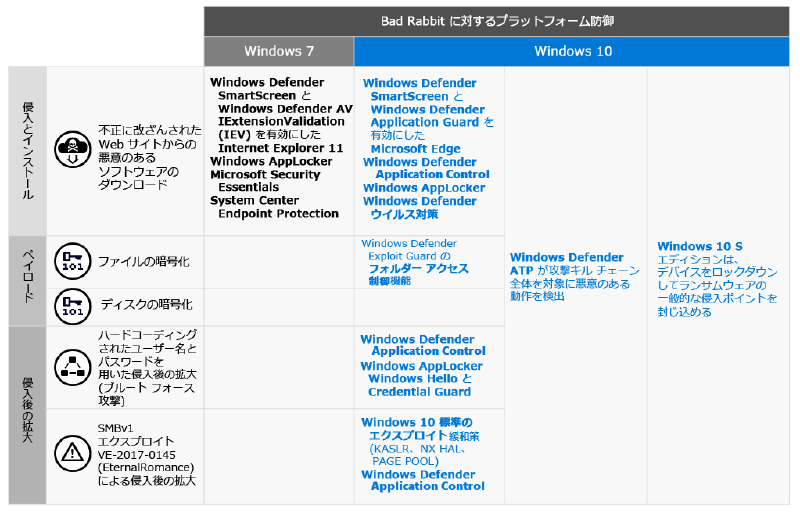

6 月には、WannaCry と同じエクスプロイトを利用し、さらに新たな拡散方法や感染手法を追加した、2017 年で最も巧妙なランサムウェア Petya (英語) (Ransom: Win32/Petya.B、英語) が登場しました。Petya は、まずソフトウェア サプライ チェーンを狙って攻撃し、EternalBlue や EternalRomance といったエクスプロイトのほか、窃取した資格情報で侵入後に拡大するモジュールを使用して、瞬く間に感染を拡大しました。

Windows 7 では、Windows AppLocker によって Petya のデバイスへの感染を阻止することができます。すべての更新が適用されている Windows 7 デバイスであれば、被害は受けません。ただし、Petya は資格情報を窃取して、ネットワークへの侵入後の拡大に利用しました。Petya が Windows 7 デバイス内で実行されてしまうと、ゼロ アワーで保護を適用した最新のウイルス対策機能でなければ、ファイルの暗号化やマスター ブート レコード (MBR) の改ざんを阻止することはできません。

一方で、Windows 10 には Petya の侵入を阻む防御層が複数あります。Windows AppLocker に加えて Windows Defender Application Control (英語) でも、Petya の侵入経路 (信頼されていないバイナリを実行する不正なソフトウェア更新ツール) や、信頼されていない DLL を使った拡散手法をブロックすることができます。Windows 10 標準のエクスプロイト緩和策は、さらに強化された保護をデバイスに提供し Petya エクスプロイトから保護します。Credential Guard は、Local Security Authority Subsystem Service (LSASS) からの資格情報の窃取を阻止するため、ランサムウェアの拡散手口を抑え込むことが可能です。同時に、Windows Defender System Guard (セキュア ブート) では、Petya に改ざんされた MBR をブート時に読み込まないようにして、マスター ファイル テーブル (MFT) へのランサムウェア被害を食い止めることができます。

(/wp-content/uploads/2018/02/Secure_180111_180110_image03.png)

(/wp-content/uploads/2018/02/Secure_180111_180110_image03.png)

図 3. Petya に対する Windows 7 と Windows 10 のプラットフォーム防御

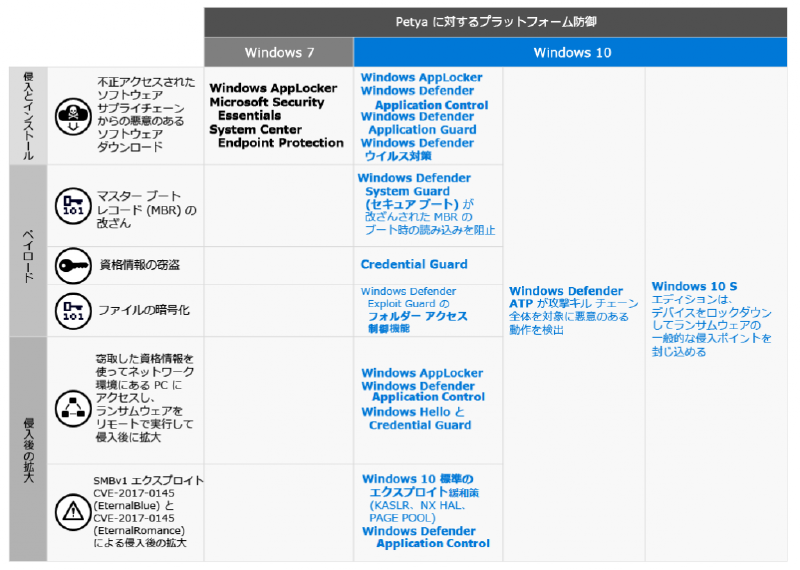

10 月には、別の悪質なランサムウェアである Bad Rabbit (Ransom: Win32/Tibbar.A、英語) が登場しました。Bad Rabbit は、侵害された Web サイト上から偽の Adobe Flash インストーラーをダウンロードすることで感染します。WannaCry や Petya と同様に拡散機能がありますが、Bad Rabbit が使用するのは、ユーザー名とパスワードがハードコードされたリストを用いた従来の手法です。また、ファイルだけでなくディスク全体を暗号化してしまうため、Petya と同じく、感染したデバイスはブート不能に陥ります。

Windows 7 デバイスでは、複数のセキュリティ ソリューション テクノロジによって Bad Rabbit のダウンロードとインストールを阻止することができますが、被害を及ぼすペイロードからデバイスを保護し、ネットワーク上の他のコンピューターへの感染を止めることは困難です。

Windows 10 であれば、強化された感染経路での防御以外にも、さまざまなテクノロジでエクスプロイトやハードコードされたユーザー名とパスワードによるネットワーク内の拡散を阻止または検出することができるため、Bad Rabbit の深刻な脅威から企業ネットワークを保護することができます。

注目すべきは、Bad Rabbit の感染が発生した際に、Windows Defender ウイルス対策のクラウド保護サービスで活用されているデトネーションベースの機械学習 (ML) モデルによって、人間が介入することなく、最初の遭遇からわずか 14 分で (英語) マルウェアを正確に分類できたという点です。このデトネーションベースの ML モデルは、ML と AI テクノロジで構成されるレイヤーの一部として機能し、疑わしいマルウェアを検知するためにファイルを評価します。この階層化されたアプローチにより、Windows Defender ウイルス対策は、Bad Rabbit の感染から数分で、クラウド保護が有効化された Windows 10 デバイスを保護することができました。

図 4. Bad Rabbit に対する Windows 7 と Windows 10 のプラットフォーム防御

以上の感染の大流行が示すとおり、ランサムウェアは非常に複雑な脅威へと進化しており、2018 年以降さらなる巧妙化が予想されています。Windows 10 の多層化された次世代のセキュリティ テクノロジは、今日のランサムウェアにも採用されている高度に特殊化したマルウェアの攻撃方法を阻止するよう設計されています。

Windows 10 でのランサムウェア対策

エンドユーザーにとって、ランサムウェアの要求メッセージほど恐ろしいものはありません。ファイルは人質に取られ、ドキュメント、大切な写真や動画といった貴重なファイルがすべて暗号化されてしまいます。Windows 10 Fall Creators Update には、ランサムウェアがコンピューターに感染したとしても、重要なファイルへのアクセスをリアルタイムで阻止する新機能が組み込まれています。フォルダー アクセスの制御を有効化すると、フォルダーをロックダウンして、許可されたアプリ以外のファイル アクセスを拒否します。

https://www.youtube.com/watch?v=mMJfXnLnJ30

しかし、この機能は単層の防御にすぎません。Web を介したランサムウェアなどの脅威は、エクスプロイト緩和策とサンドボックス機能を備えた安全性の高いブラウザーである Microsoft Edge でブロックすることができます。Microsoft Edge は、Windows Defender SmartScreen の評価をベースに悪意のあるダウンロードをブロックするほか、低い権限のアプリ コンテナーでページを開くようにするなど、Web のセキュリティを大幅に高めます。

Windows Defender ウイルス対策も、ランサムウェアのような脅威からの防御を継続的に強化しています。ジェネリック型およびヒューリスティック型の高度な検知技術と、多層の ML モデルを活用することで、一般的な脅威から希少なランサムウェア ファミリまでを検出することが可能です。Windows Defender ウイルス対策では、ジェネリックおよびヒューリスティック検知、ローカル ML モデル、クラウドのメタデータベースの ML モデルなどを用いて、未知のランサムウェアを含むほぼすべてのマルウェアを検出およびブロックすることができます。万一、この多層の防御をすり抜けたとしても、Windows Defender ウイルス対策は分析ベースの ML モデルを用いて、「ペイシェント ゼロ」をリアルタイムで保護します。詳しくは、新しいランサムウェア Spora をわずか数秒で阻止した事例 (英語) をぜひご覧ください。また、初期分類の確定が難しいようなまれなケースでも、自動分析と ML モデルによって、Bad Rabbit 感染のときと同じように、数分以内にお客様を保護することができます。

Windows 10 S は、Windows Store のアプリのみを使用可能とし、既定ブラウザーを Microsoft Edge にすることで、不正なコンテンツからデバイスをロックダウンします。マイクロソフトが認定する合理化されたプラットフォームで、ランサムウェアやその他の脅威の侵入ポイントを確実に封じ込めることができます。

企業ネットワーク内でランサムウェアの攻撃表面を減らす

エンタープライズおよび中小企業にとって、ランサムウェアの影響は深刻です。ファイルにアクセスできなくなると、業務が中断してしまうおそれがあります。基幹インフラなど、大企業のネットワークもランサムウェアの被害を受けています。最新の企業ネットワークは常に攻撃者から狙われているため、すべての接点を防御する必要があります。

Windows Defender Exploit Guard は、さまざまな攻撃経路に対してデバイスをロックダウンします。ホスト侵入防止機能では、次のようなコンポーネントによって一般的なマルウェア攻撃の動作をブロックします。

- 攻撃表面の縮小 (ASR): 一般的なランサムウェアの侵入ポイント (Office、スクリプト、メールからランサムウェアをダウンロードしてインストールする脅威) をブロックします。ランサムウェアの配布に使われる DDEDownloader (英語) などの最新のエクスプロイトにも対応しています

- ネットワーク保護: ダウンローダー型のトロイの木馬が悪意のあるサーバーからランサムウェア ペイロードを取得しようとする場合など、信頼できないホストへのアウトバウンド接続を Windows Defender SmartScreen でブロックします

- フォルダー アクセスの制御: ランサムウェアや信頼できないプロセスが、保護されたフォルダーにアクセスしたり、フォルダー内のファイルを暗号化したりするのを阻止します

- Exploit Protection (旧 EMET): 現在、ランサムウェア作成者が使用しているさまざまなエクスプロイト手法に対する緩和策を提供しますまた、組み込みのスパム対策フィルター機能を使用した Microsoft Exchange Online Protection (EOP) によって、メールを介したランサムウェア攻撃から Office 365 ユーザーを保護します。Office 365 Advanced Threat Protection (ATP) では、Time-of-Click プロテクションを利用して、疑わしい添付文書、悪意のあるリンク、ファイルへのリンクなどをブロックすることで、メールでの攻撃からメールボックスを安全に保護します。

また、業界トップクラスを誇る Microsoft Edge のブラウザー セキュリティは、Windows Defender Application Guard によって強化されており、Windows アプリケーションで Azure クラウド レベルの分離とセキュリティ セグメンテーションを実現しています。このハードウェアの分離レベルにより、ゼロデイ攻撃、未対応の脆弱性、Web ベースのマルウェアに対しても最高水準の保護が可能です。

また、組み込みのスパム対策フィルター機能を使用した Microsoft Exchange Online Protection (EOP) によって、メールを介したランサムウェア攻撃から Office 365 ユーザーを保護します。Office 365 Advanced Threat Protection (ATP) では、Time-of-Click プロテクションを利用して、疑わしい添付文書、悪意のあるリンク、ファイルへのリンクなどをブロックすることで、メールでの攻撃からメールボックスを安全に保護します。

エンタープライズ向け統合セキュリティ

Windows Defender ATP では、セキュリティ運用部員がネットワーク内のランサムウェアのアクティビティをタイムリーに検出 (英語) することを可能にし、ランサムウェアの拡散を阻止します。Windows Defender ATP の高度な行動分析と ML ベースの検出ライブラリは、ランサムウェア攻撃のキル チェーンで悪意のある行動を検知するとアラートを通知するため、セキュリティ運用部員は攻撃内容を速やかに調査して、対応することができます。

Windows 10 Fall Creators Update では、Windows Defender ATP が強化され、1 つの画面でのセキュリティ管理を実現するために、Windows Defender Exploit Guard、Windows Defender Application Guard、Windows Defender ウイルス対策などの Windows 保護スタック全体がシームレスに連携されています。

今回ご紹介したすべてのセキュリティ テクノロジを駆使して、マイクロソフトは Windows 10 をこれまでで最もセキュアな Windows に進化させました。脅威ランドスケープは 2018 年以降も引き続き進化していくものと思われますが、セキュリティ ソリューションにおける革新と投資を止めることなく、Windows 10 を継続的に強化してまいります。新しい保護機能を提供して攻撃を阻止したいというマイクロソフトの考えにより、機能アップデートのリリース サイクルを年 2 回と設定しました。Windows 10 にアップグレードすることで、リスクを軽減できるだけでなく、ランサムウェアなどの最新の攻撃を阻止する、高度で多層的な防御機能を利用できるようになります。

Tanmay Ganacharya (@tanmayg)

Windows Defender Research、プリンシパル グループ マネージャー