本記事は、Windows Security のブログ “Hardening the system and maintaining integrity with Windows Defender System Guard” (2017 年 10 月 23 日 米国時間公開) を翻訳したものです。

マイクロソフトでは、攻撃者がデバイスの侵害に成功した後に持続性を保ち、検出を回避しようと試みる方法について、非常に多くの時間をかけて検討しています。Windows 10 では、潜在的なエントリ ポイントを悪用する方法を発見することをさらに困難にし、今までの中で最も難しくなっていることは明らかでしょう。

攻撃者が持続性を保ち検出を回避する能力はスパイ技術の中でも不可欠な部分であり、プラットフォームの整合性と防御策を侵害することが、その目的を達成するための最良の方法です。Windows 7 ではサードパーティのソリューションとともに強化されるような境界防御策を多く導入しましたが、実際には、プラットフォームそのものの整合性が侵害された場合、それらの防御策は無効にされる可能性がありました。この理由により、プラットフォームの整合性が保たれ、モニターできる状態を作ることはミッション クリティカルです。

数週間前の Ignite で、Windows 10 Version 1709 (Fall Creators Update としても知られているバージョン) に搭載されている Windows Defender System Guard について発表しました。この機能により、Windows 10 で提供されている既存のシステム整合性機能が 1 つに再編成され、今後マイクロソフトが予定している投資に対して備えることができます。マイクロソフトは Windows Defender System Guard を使って、システムの整合性が侵害されないような状況を構築し、もし侵害された場合でもそれを知ることができるようにする機能を実現したいと考えています。

では、Windows Defender System Guard はどのようなセキュリティ保証を実現するよう設計されているのでしょうか?それには以下の機能が含まれます。

- システム起動時の整合性を保護し維持する

- 実行中のシステムの整合性を保護し維持する

- ローカルおよびリモート構成証明を通じて、そのシステムの整合性が真に維持されていたことを検証する

システム起動時の整合性を保護し維持する

Windows 7 において攻撃者が持続性と検出の回避のために使用する方法の 1 つは、ブートキットまたはルートキットと呼ばれるソフトウェアをシステムにインストールすることでした。この悪意のあるソフトウェアは Windows が起動する前または起動プロセス中に起動するため、最高レベルの権限を使用した実行が可能です。

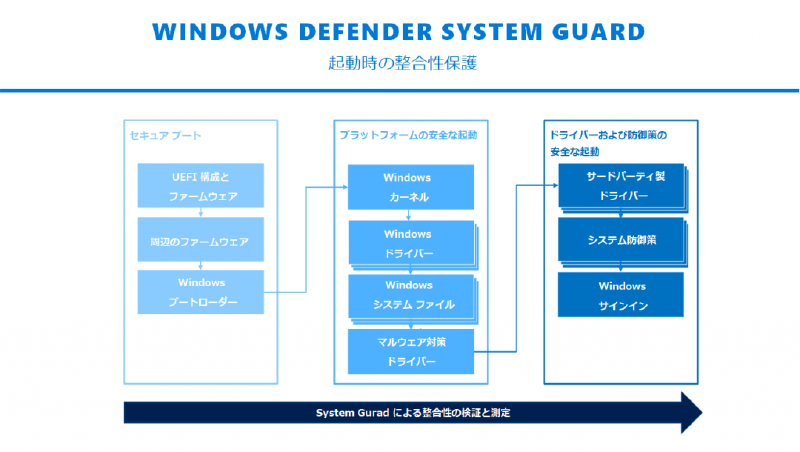

新しいハードウェア (Windows 8 またはそれ以降の OS 用に認定されたハードウェア) 上で実行されている Windows 10 では、ハードウェア ベースの信頼の起点 (root of trust) が存在し、未承認のファームウェアまたはソフトウェア (例えば、ブートキットなど) が Windows ブートローダーより先に起動できないようにしています。このハードウェア ベースの信頼の起点は、デバイスの Unified Extensible Firmware Interface (UEFI) の一部であるセキュア ブート機能に由来します。デバイスのファームウェアおよび Windows ブートローダーの検証と起動が成功した後、攻撃者が次にシステムの整合性に干渉することができる機会は、その他の Windows オペレーティング システムおよび防御策が起動するまでの間です。攻撃者としては、ルートキットを使ってシステムの起動プロセス中に悪意のあるコードを埋め込むことで最高レベルの権限を取得することができ、それによって持続性を保ち検出を回避することがより簡単になります。ここでまさに Windows Defender System Guard の保護機能が作動し、正当に署名された安全な Windows ファイルおよびドライバー (サード パーティ製も含む) のみがデバイス上で起動できることを確実にします。Windows の起動プロセスの最後には、System Guard がシステムのマルウェア対策ソリューションを起動し、すべてのサード パーティ製ドライバーをスキャンします。この時点でシステムの起動プロセスが完了します。最後に、Windows Defender System Guard はシステムが整合性をもって安全に起動し、その他のシステム防御策が起動する前にシステムが侵害されないことを確実にします。

実行中のシステムの整合性を保護し維持する (実行時)

Windows 10 がリリースされる前は、攻撃者がシステムを悪用し SYSTEM レベルの権限を取得、またはカーネルそのものを侵害した場合、そこでゲーム オーバーでした。この状況で攻撃者が取得できる制御のレベルは、システム防御策のすべてとは言わないまでも、その多くを改ざんし回避することを可能にするものでした。Windows 10 にはこのようなレベルの権限を取得することを難しくする多くの開発プラクティスやテクノロジ (例えば、Windows Defender Exploit Guard など) がありますが、現実的には、攻撃者が最高レベルの権限を入手したとしても、最も重要度の高い Windows のサービスおよびデータの整合性を維持できるような方法が必要でした。

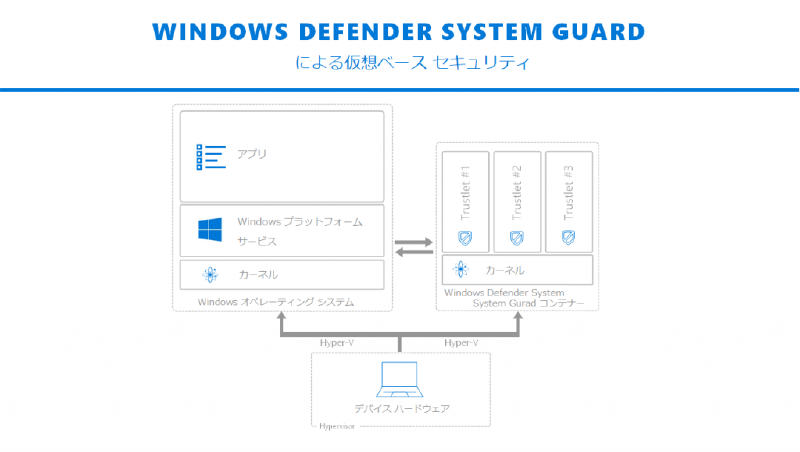

Windows 10 では、最も重要度の高い Windows のサービスおよびデータをハードウェア的に分離する仮想ベースのセキュリティ (Virtualization-based Security、VBS) の概念を導入しました。Fall Creators Update からは、この環境は Windows Defender System Guard コンテナーという名称で呼ばれています。このセキュアな環境は、基幹システム サービス実行時の安全を保ち、整合性を維持するために必要なハードウェア ベースのセキュリティ境界を提供します。ここで言うセキュリティ境界の具体例としては、Credential Guard、Device Guard、仮想 TPM および Windows Defender Exploit Guard の各機能などが挙げられます。

Windows が実行された後にプラットフォームの整合性を検証する (実行時)

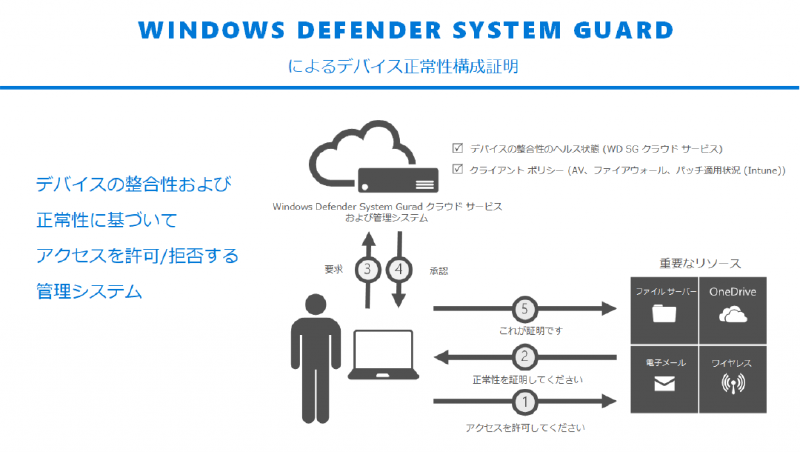

Windows Defender System Guard が、プラットフォームの起動時と実行時にその整合性を保護し維持する高度な保護機能を提供する一方で、現実的には、最も高度なセキュリティ技術に対してさえも「侵害を想定する」という考え方を持つ必要があります。それらの技術が正しく機能することを信頼できると同時に、目標が達成されていることを検証する方法も必要です。プラットフォームの整合性に関しては、侵害される可能性があるプラットフォームが自らのセキュリティ状態を証明する内容を、鵜呑みにするわけにはいきません。そのため、Windows Defender System Guard ではデバイスの整合性をリモートから分析する技術を提供しています。

Windows 10 の起動時に、Windows Defender System Guard はデバイスのトラステッド プラットフォーム モジュール 2.0 (TPM) を使用して整合性の測定を行います。このプロセスおよびデータは、プラットフォームが侵害されていた場合に改ざんの種類によって測定値が影響を受けないよう、ハードウェア的に Windows から分離されています。これにより、測定値はデバイスのファームウェア、ハードウェアの構成状態、および Windows の起動に関連するコンポーネントなど整合性を判定するために使用することができます。システムの起動後、Windows Defender System Guard は TPM を使用してこれらの測定値に署名し保護します。Intune や System Center Configuration Manager などの管理システムは、それら測定値を要求して取得し、リモート分析を行うことができます。ここで、Windows Defender System Guard によってデバイスの整合性が欠如していることが示唆された場合、管理システムは、デバイスからリソースへのアクセスを拒否するなど一連の処理を実施することができます。

Fall Creators Update において Windows Defender System Guard は、ほとんどの場合、既存の Windows 10 の技術について語る新しい手段として扱われていますが、本来はそれ以上の存在となるよう設計されています。Fall Creators Update によって、Windows Defender System Guard は Windows のデザインそのものと、プラットフォームの整合性を維持し検証する方法に関する当社のメッセージの両方を簡素化しました。さらに重要なことは、プラットフォームの整合性に関する新しい技術革新を将来的に追加するための土台作りができたことです。今後数か月の間に、Windows Defender System Guard のロードマップをさらに紹介できることを楽しみにしています。

Chris Hallum

Senior Product Manager、Windows & Devices Group、Security & Enterprise