こんにちは、村木ゆりかです。

以前よりマイクロソフト セキュリティ アドバイザリ 2880823、そして、このブログでもご案内しているとおり、証明書に利用されているハッシュ アルゴリズム SHA-1 の安全性の低下に伴い、利用廃止が進められています。

マイクロソフトでは、2017 年 2 月 14 日 (米国時間) ~~2017 年中旬 ~~ 2017 日 5 月 9 日 (米国時間) より、SHA-1 の TLS サーバー証明書を利用するウェブサイトを、Microsoft Edge および Internet Explorer 11 で閲覧した場合、信頼しないサイトとして警告を表示します。インターネットに公開しているウェブサーバーの管理者は、自サイトが 信頼しないサイトとして表示されないように、いまいちど確認をお願いいたします。

補足:すべての構成やシナリオに対応するために Microsoft Edge および Internet Explorer 11 における SHA-1 廃止に受けたタイムラインについて 2017 年中旬へ変更しました。2017 年 5 月より、SHA-1 証明書を利用したサイトを閲覧した場合、警告を表示し保護します。また、Windows 10 の次のリリースにおいては、SHA-1 証明書を既定のブラウザでブロックするようにアップデートを行う予定です。すぐに、SHA-1 証明書を利用したサイトをブロックしたい場合は、the Microsoft Edge Developer Blog にある手順に従い、ブロックを行ってください。

更新 (4/28) : 2017 年 5 月 9 日 (米国時間) に、Microsoft Edge and Internet Explorer 向けの更新プログラムの配信を開始します。これにより、SHA-1 証明書を利用したサイトを閲覧した場合、無効な証明書として警告を表示し、サイトをブロックします。なお、Windows 10 Creators Update は既定で Sha-1 証明書をブロックします。

更新 (5/9):マイクロソフト セキュリティ アドバイザリ 4010323

2017 年 5 月 10 日、マイクロソフトは SHA-1 証明書で保護されているサイトの読み込みをブロックし、無効な証明書の警告を表示するために Microsoft Edge および Internet Explorer 11 の更新プログラムをリリースしました。この変更で影響を受けるのは、End Entity 証明書または中間証明機関の証明書が SHA-1 を使用している、マイクロソフトの信頼されたルート証明書プログラムのルートにチェーンされた SHA-1 証明書のみです。エンタープライズ証明書や SHA-1 の自己署名証明書は影響を受けませんが、すべてのお客様が SHA-2 ベースの証明書に迅速に移行することをお勧めします。詳細については、「マイクロソフト セキュリティ アドバイザリ 4010323」 および 「Windows Enforcement of SHA1 Certificates」(英語情報) を参照してください。

(1) マイクロソフト SHA-1 証明書の制限措置 全体ロードマップ

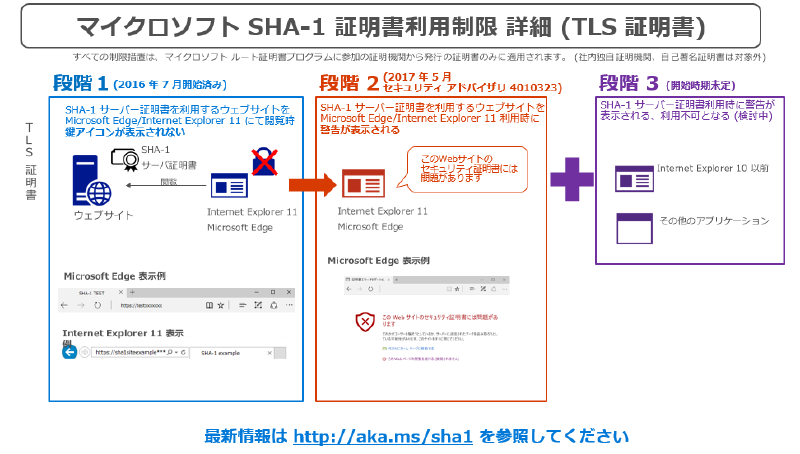

マイクロソフト SHA-1 証明書に対する利用制限の措置は、3 段階で実施予定です。まずは、HTTPS ウェブサイトなどに利用されている TLS サーバー証明書を、Microsoft Edge および Internet Explorer 11 で閲覧した際から警告を表示し、徐々に、対象の証明書と対処の利用シナリオの範囲を広げます。

| 措置対象 | 段階 1 | 段階 2 | 段階 3 |

|---|---|---|---|

| 現在 (~ 2017 年 2 月 14 日 まで) | 2017 年 中旬廃止の施行開始 | 将来、廃止の施行予定 | |

| SHA-1 TLS サーバー証明書 | Microsoft Edge および Internet Explorer 11 利用時 | SHA-1 サーバー証明書を利用するウェブサイトを閲覧時に、鍵アイコンを表示しない | SHA-1 サーバー証明書を利用するウェブサイトを閲覧時に、信頼しないサイトとして警告を表示 |

| Internet Explorer 10 以前およびそのほかのアプリケーション 利用時 | 影響なし | 影響なし | SHA-1 TLS 証明書を利用時に、警告を表示あるいは利用不可措置 |

| SHA-1 コード署名証明書 | 影響なし | 影響なし | SHA-1 コード署名証明書を利用したファイルのダウンロードに警告を表示あるいは利用不可措置 |

| それ以外の SHA-1 証明書 | 影響なし | 影響なし | SHA-1 証明書利用に警告あるいは利用不可措置 |

注意事項 すべての SHA-1 証明書利用制限措置は、マイクロソフトルート証明書更新プログラムに参加しているルート証明機関から発行された証明書のみに行われます。参加しているルート証明機関は、Microsoft Trusted Root Certificate Program Updates にある最新のリスト (”most-current list of Program participants and enrolled roots” と書いてある最新のリスト) から確認できます。

Windows 証明書サービスや Active Directory Certificate Services (ADCS) などを利用利用している社内用証明機関や、自己署名証明書は、SHA-1 利用廃止措置の対象外です。2017 年 2 月 14 日以降も警告が表示されることはありません。

補足: ルート証明書プログラムは、マイクロソフトと、証明機関が連携して行っている証明書基盤づくりの取り組みです。このルート証明書プログラムでは、証明機関と連携を行い、それぞれの証明機関が、信用できるものなのか、マイクロソフトが皆さんに代わって確認を行い、信頼できる CA 証明書を配信し、Windows 端末に自動でインストールが行われます。詳細は、「マイクロソフトが提供する信頼できる証明書利用基盤~ルート証明書更新プログラムと更新ツール~」も参考にしてください。

(2) SHA-1 の TLS サーバー証明書に対する制限措置 詳細

SHA-1 を利用している証明書の措置は、まずは、HTTPS ウェブサイトなどに利用されている TLS サーバー証明書から実施しています。インターネットに公開しているウェブサーバーの管理者は、自サイトが 2017 年 2 月 14 日以降信頼しないサイトとして表示されないように、いま一度確認をお願いいたします。

(2-1) TLS 証明書に対する廃止措置 ロードマップ

段階 1 (現在)

マイクロソフトでは、現在 SHA-1 の TLS サーバー証明書を利用するウェブサイトでを、Microsoft Edge および Internet Explorer 11 で閲覧した場合、安全なサイトであることを示す「鍵アイコン」を表示しない措置をとっています。

(Microsoft Edge)

(Internet Explorer 11)

段階 2 (2017 年中旬以降 )

2017 年 中旬からは、SHA-1 の TLS サーバー証明書を利用するウェブサイトを、Microsoft Edge および Internet Explorer 11 で閲覧した場合、信頼しないサイトとして警告を表示します。

(Microsoft Edge)

(Internet Explorer 11)

段階 3 (開始時期未定)

Internet Explorer 10 以前およびそのほかのアプリケーション利用時においても、SHA-1 TLS 証明書に対して警告を表示あるいは利用不可の措置をとることを検討しています。現時点では具体的な開始時期、措置内容は決まっていません。最新情報は https://aka.ms/sha1 をご参照ください。

<まとめ>

(2-2) 対象となる証明書、ウェブサイト

対象となるウェブサイトおよび証明書:

以下の両方の条件が合致する場合、制限の対象となります。

- ウェブサーバーにて、SHA-1 の TLS サーバー証明書を利用している

- マイクロソフトルート証明書更新プログラムに参加しているルート証明機関から発行された証明書である

参加しているルート証明機関は、Microsoft Trusted Root Certificate Program Updates にある最新のリスト (”most-current list of Program participants and enrolled roots” と書いてある最新のリスト) から確認できます。

対象とならないウェブサイトおよび証明書:

以下のいずれかの条件が合致する場合、廃止措置の対象外となります。

- マイクロソフトルート証明書更新プログラムに参加しているルート証明機関以外から発行された証明書である

- 自己署名証明書である

最新情報は https://aka.ms/sha1 をご参照ください。

(2-3) 影響確認方法

確認を実施するべき人: インターネットに公開しているウェブサーバーの管理者

確認手順:

- Internet Explorer 11 および Microsoft Edge を最新版にアップデートします。

- 確認対象のウェブサイトにアクセスします。

- SHA-1 の TLS サーバー証明書を利用するウェブサイトの場合、Microsoft Edge および Internet Explorer 11 で閲覧すると、安全なサイトであることを示す「鍵アイコン」が表示されません。

補足: ログを採取する手順

動作ログを取得する場合は以下の手順を実行します。

- ログフォルダを作成しアクセス権を設定します set LogDir=C:\Logmkdir %LogDir%icacls %LogDir% /grant *S-1-15-2-1:(OI)(CI)(F)icacls %LogDir% /grant *S-1-1-0:(OI)(CI)(F)icacls %LogDir% /grant *S-1-5-12:(OI)(CI)(F)icacls %LogDir% /setintegritylevel L

- ログ採取設定を有効化します。Certutil -setreg chain\WeakSignatureLogDir %LogDir%Certutil -setreg chain\WeakSha1ThirdPartyFlags 0x80040004

- ログ採取設定を元に戻す場合は以下を実行します。 Certutil -delreg chain\WeakSha1ThirdPartyFlagsCertutil -delreg chain\WeakSignatureLogDir

<まとめ>

(3) 参照情報

マイクロソフト SHA-1 証明書の廃止措置の日本語のガイダンスは、https://aka.ms/sha1guidance からダウンロードできます。

最新情報は https://aka.ms/sha1 (英語情報) をご確認ください。